Как упоминалось в предыдущих статьях, вредоносное ПО (вредоносное программное обеспечение) стало большой проблемой. Гнусные люди используют программы-вымогатели , кейлоггеры , банковские трояны и криптоджекеры для вымогательства незаконной прибыли у жертв. Бесплатное или платное антивирусное программное обеспечение повышает безопасность вашей системы.

У хакеров есть хитрость, позволяющая вмешиваться в системы безопасности. Антивирусное программное обеспечение часто использует «подпись», чтобы определить, является ли программа вредоносной или нет. При обнаружении нового вируса его сигнатура записывается и отправляется в антивирусное программное обеспечение других людей, чтобы помочь более эффективно обнаруживать новые вирусы. В каком-то смысле подпись — это «отпечаток пальца» вируса в файле. После обнаружения другое антивирусное программное обеспечение также будет уведомлено об удалении этого мошеннического программного обеспечения, как только оно появится.

Но что, если хакер сможет изменить сигнатуру вируса? Таким образом, вирус избежит обнаружения, даже если антивирусное программное обеспечение имеет журнал «отпечатков пальцев» предыдущих вредоносных программ. Это означает, что вирус замаскирован по-новому. Именно это и умеют полиморфные и суперполиморфные вредоносные программы, и в будущем некоторые «упрямые» вредоносные программы этого типа будут распространяться в Интернете.

Что такое полиморфные и гиперполиморфные вредоносные программы?

Полиморфное вредоносное ПО

Полиморфное вредоносное ПО имеет ядро, которое всегда выполняет одну и ту же задачу, независимо от того, сколько раз оно менялось. Он всегда выполняет одни и те же действия и всегда атакует одним и тем же способом, но продолжает корректировать остальную часть кода, чтобы его «версии» оставались разными. Полиморфное вредоносное ПО идентифицировать немного проще, чем его суперполиморфное вредоносное ПО, поскольку антивирусное программное обеспечение может использовать «ядро» для обнаружения и идентификации вредоносного ПО.

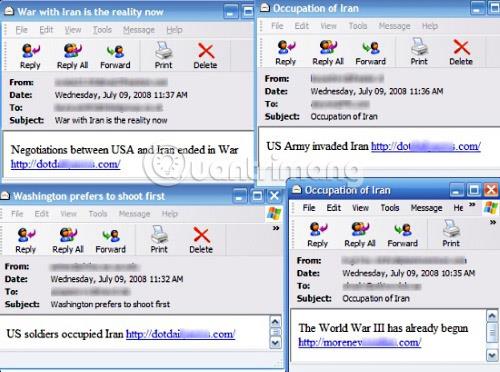

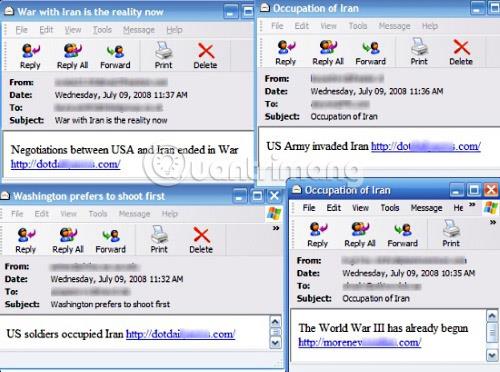

Примером современного полиморфного вредоносного ПО является Storm Worm. Впервые он появился в 2007 году и был назван Storm Worm, потому что его первоначальный метод атаки заключался в отправке электронного письма с сообщением о 230 погибших в результате шторма в Европе (230 человек погибли после штормов в Европе). Как только жертва заражается вредоносным ПО, ее компьютер каждые 30 минут создает новый тип вредоносного ПО и рассылает его. Заголовок со временем будет меняться (как показано выше), но основной код этого червя останется прежним.

Суперполиморфное вредоносное ПО

Метаморфическое вредоносное ПО гораздо опаснее. В то время как полиморфное вредоносное ПО можно обнаружить по его ядру, метаморфное вредоносное ПО пытается реорганизовать весь свой код после каждой версии. Он имеет ту же логику и функциональность, что и раньше, но добавляет такие элементы, как псевдокод и переработанные функции, чтобы он отличался от предыдущих «версий». Это значительно затрудняет обнаружение антивирусного программного обеспечения.

Как ИИ на это влияет?

По мере того, как люди входят в мир, где ИИ становится все более совершенным, битва между создателями вредоносного ПО и программистами безопасности разгорается чрезвычайно ожесточенно. Обе стороны используют ИИ для повышения своей боевой мощи и получения конкурентного преимущества.

Благодаря поддержке искусственного интеллекта рефакторинг кода полиморфных и гиперполиморфных вредоносных программ становится быстрым и эффективным. Это означает, что вредоносное ПО будет труднее обнаружить, с большей вероятностью распространится и с большей вероятностью будет избегать программного обеспечения, генерирующего вирусы.

Конечно, поскольку охранные компании также имеют доступ к высококлассному искусственному интеллекту, битва идет в обе стороны. Разработчики антивирусного программного обеспечения могут программировать быстрое обнаружение вредоносных программ, не прибегая к помощи их сигнатур. Используя ИИ для принятия обоснованных решений о поведении вредоносного ПО, антивирусному программному обеспечению не нужно полагаться на «отпечатки пальцев», хранящиеся в файле. Ему просто нужно обнаружить агента в действии и изолировать подозрительных.

Что могут сделать пользователи?

Возможно, немного страшно слышать о вредоносных программах, способных обходить систему безопасности, но тот факт, что антивирусное программное обеспечение является лучшей мерой, которую могут использовать пользователи, остается неизменным! Не загружайте файлы, которые выглядят подозрительно, не открывайте подозрительные электронные письма и не нажимайте на странные ссылки, которые вам присылают друзья в социальных сетях. Суперполиморфное вредоносное ПО не сможет атаковать, если вы не дадите ему шанс!

Поскольку антивирусное программное обеспечение сегодня настолько популярно в Интернете, разработчики вредоносных программ всегда ищут способы обновить свои программы для обхода систем безопасности. Теперь вы знаете о полиморфных и гиперполиморфных вредоносных программах, а также об угрозах, которые они могут представлять. Как вы думаете, ситуация ухудшится или охранные компании выиграют войну ИИ? Пожалуйста, дайте нам знать в разделе комментариев ниже!

Узнать больше: