Тестирование на проникновение — это авторизованная симуляция кибератаки на компьютер, предназначенная для оценки безопасности системы. Тестирование проводится для выявления всех слабых сторон (также известных как уязвимости), включая возможность несанкционированного доступа к функциям и данным системы, а также сильных сторон, которые позволяют неавторизованным лицам получить доступ к функциям и данным системы.

Что такое тестирование на проникновение?

Что такое тестирование на проникновение?

Тестирование на проникновение, также известное как тестирование на проникновение, пентест или этический взлом, представляет собой симуляцию атаки на компьютерную систему с целью выявления уязвимостей, которыми можно воспользоваться. В области безопасности веб-приложений тестирование на проникновение часто используется для усиления брандмауэров веб-приложений (Брандмауэр веб-приложений — WAF).

Тестирование на проникновение может включать в себя попытку взлома любого количества прикладных систем (например, интерфейсов протоколов приложений — API, внешних/внутренних серверов) для обнаружения уязвимостей, таких как непроверенные входные данные, которые уязвимы для внедрения вредоносного кода.

Информация, полученная в результате тестирования на проникновение, может быть использована для уточнения политик безопасности WAF и исправления обнаруженных уязвимостей.

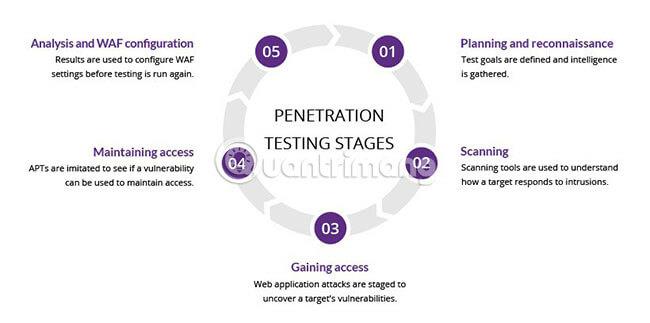

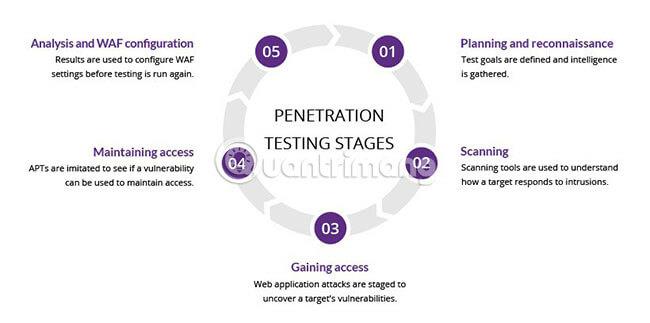

Этапы тестирования на проникновение

Процесс пен-тестирования можно разделить на 5 этапов.

1. Пассивный сбор и отслеживание информации.

На первом этапе тестирования на проникновение и тестирования на наличие ошибок тестировщики должны собрать информацию о целевой системе. Поскольку существует довольно много методов атаки и тестирования, тестировщикам на проникновение необходимо расставить приоритеты на основе собранной информации, чтобы определить наиболее подходящий метод.

Этот шаг включает в себя извлечение ценных сведений об инфраструктуре целевой системы, таких как доменные имена, сетевые блоки, маршрутизаторы и IP-адреса в пределах ее области действия. Кроме того, необходимо собрать любую соответствующую информацию, которая может повысить успех атаки, например данные сотрудников и номера телефонов.

Данные, полученные из открытых источников в этот период, могут дать удивительно важные подробности. Чтобы добиться этого, хакеры в белой шляпе должны использовать различные источники, уделяя особое внимание веб-сайту целевой организации и платформам социальных сетей. Тщательно собрав эту информацию, тестировщики заложат основу для успешной борьбы с ошибками.

Однако большинство организаций предъявляют разные правила к тестерам на проникновение во время процесса вознаграждения за обнаружение ошибок. Необходимо с юридической точки зрения не отступать от этих правил.

2. Собирайте и сканируйте информацию заранее.

Тестер на проникновение определит, какие активные и пассивные устройства активны в диапазоне IP-адресов, обычно это делается путем пассивного сбора во время поиска ошибок. С помощью информации, полученной в ходе этого пассивного процесса сбора, пентестеру необходимо определить свой путь — ему необходимо расставить приоритеты и определить, какие именно тесты необходимы.

В этот период хакерам не избежать получения информации об операционной системе, открытых портах и сервисах, а также информации об их версиях в работающих системах.

Кроме того, если организация по закону требует разрешить тестерам на проникновение контролировать сетевой трафик, то можно собрать критически важную информацию о системной инфраструктуре, по крайней мере, в максимально возможном объеме. Однако большинство организаций не хотят предоставлять такое разрешение. В такой ситуации тестер на проникновение не должен выходить за рамки правил.

3. Этап анализа и тестирования

На этом этапе тестер на проникновение, выяснив, как целевое приложение будет реагировать на различные попытки вторжения, пытается установить рабочие соединения с обнаруженными им системами, является активным и пытается выполнить прямые запросы. Другими словами, это этап, на котором хакер в белой шляпе взаимодействует с целевой системой, эффективно используя такие службы, как FTP, Netcat и Telnet.

Несмотря на неудачи на этом этапе, основная цель здесь — проверить данные, полученные на этапах сбора информации, и сделать записи.

4. Попытки манипулирования и эксплуатации

Фаза атаки при тестировании на проникновение

Тестеры на проникновение собирают все данные, собранные в предыдущих процессах, с одной целью: попытаться получить доступ к целевой системе так же, как это сделал бы настоящий злонамеренный хакер. Вот почему этот шаг так важен. Потому что, участвуя в программах поиска ошибок, тестеры на проникновение должны думать как настоящие хакеры.

На этом этапе тестер на проникновение пытается проникнуть в систему, используя операционную систему, работающую в целевой системе, открытые порты и службы, обслуживающие эти порты, а также возможные эксплойты, которые могут быть применимы в зависимости от их версии. Поскольку веб-порталы и приложения состоят из большого количества кода и множества библиотек, у злоумышленников больше возможностей для атак. В связи с этим хороший тестер на проникновение должен рассмотреть все возможности и задействовать все возможные векторы атак, разрешенные правилами.

Это требует серьезных знаний и опыта, чтобы иметь возможность успешно и гибко использовать существующие эксплойты, не повреждая систему и не оставляя никаких следов при захвате системы. Поэтому этот этап тестирования на проникновение является наиболее важным шагом.

5. Усилия по расширению привилегий

Сила системы определяется ее самым слабым звеном. Если хакер в белой шляпе получает доступ к системе, он обычно входит в систему как пользователь с низким уровнем полномочий. На этом этапе тестерам на проникновение необходимо иметь права администратора, эксплуатирующие уязвимости в операционной системе или среде.

Затем они будут стремиться захватить управление другими устройствами в сетевой среде, используя полученные ими дополнительные привилегии и, в конечном итоге, привилегии пользователя верхнего уровня, такие как администратор домена или администратор базы данных.

6. Отчетность и презентация

Тестеры на проникновение сообщают о результатах поиска ошибок и получают вознаграждение

После завершения этапов тестирования на проникновение и вознаграждения за ошибки тестер на проникновение или охотник за ошибками должен представить уязвимости безопасности, которые они обнаружили в целевой системе, последующие шаги и то, как они могут использовать эти уязвимости для организации, с подробным отчетом. Сюда должна быть включена такая информация, как снимки экрана, пример кода, этапы атаки и способы возникновения этой уязвимости.

Итоговый отчет также должен включать рекомендации по устранению каждой уязвимости безопасности. Чувствительность и независимость тестов на проникновение остаются загадкой. Хакеры в белой шляпе никогда не должны делиться конфиденциальной информацией, полученной на этом этапе, и никогда не должны злоупотреблять этой информацией, предоставляя ложную информацию, поскольку это обычно незаконно.

Методы тестирования на проникновение

Внешний тест (Внешнее тестирование на проникновение)

Внешнее тестирование на проникновение нацелено на «активы» компании, которые видны в Интернете, такие как само веб-приложение, веб-сайт компании, электронная почта и серверы доменных имен (DNS) . Цель — получить доступ и извлечь ценные данные.

Внутренний тест (тестирование на проникновение изнутри)

При инсайдерском тестировании на проникновение тестер, имеющий доступ к приложению за брандмауэром, имитирует атаку инсайдера. Эта атака не только предупреждает о возможности того, что внутренний сотрудник может оказаться хакером, но также напоминает администраторам о необходимости предотвратить кражу данных для входа в систему сотрудника организации после фишинговой атаки .

Слепой тест («слепой» тест)

При слепом тестировании тестировщику сообщается только название целевой компании. Это дает сотрудникам службы безопасности представление в режиме реального времени о том, как на практике будет развиваться атака на приложение.

Двойной слепой тест

В ходе двойного слепого теста сотрудник службы безопасности не имел предварительной информации о моделируемой атаке. Как и в реальном мире, не всегда возможно заранее знать атаки, чтобы улучшить защиту.

Целевое тестирование

В этом сценарии и тестировщик, и офицер безопасности будут работать вместе и постоянно оценивать действия друг друга. Это ценное учебное упражнение, предоставляющее команде безопасности обратную связь в режиме реального времени с точки зрения хакера.

Тестирование на проникновение и межсетевые экраны веб-приложений

Тестирование на проникновение и WAF являются независимыми мерами безопасности, но предоставляют дополнительные преимущества.

Для многих типов пен-тестирования (кроме слепого и двойного слепого тестирования) тестировщики могут использовать данные WAF, например журналы, для обнаружения и использования слабых мест приложения.

В свою очередь, администраторы WAF могут извлечь выгоду из данных пен-тестов. После завершения тестирования конфигурацию WAF можно обновить, чтобы защититься от недостатков, обнаруженных во время тестирования.

Наконец, тестирование на проникновение соответствует ряду требований соответствия тестированию безопасности, включая PCI DSS и SOC 2. Некоторые стандарты, такие как PCI-DSS 6.6, могут быть соблюдены только при использовании сертифицированного WAF.

Набор инструментов для хакеров в белой шляпе

Хакеры в белой шляпе используют пен-тестирование для поиска ошибок и уязвимостей

Этический хакерство — это не работа, требующая только навыков. Большинство хакеров «белой шляпы» (этических хакеров) используют специализированные операционные системы и программное обеспечение, чтобы облегчить свою работу и избежать ручных ошибок.

Так для чего же эти хакеры используют пен-тесты? Ниже приведены несколько примеров.

Parrot Security — это операционная система на базе Linux, предназначенная для тестирования на проникновение и оценки уязвимостей. Он удобен для облака, прост в использовании и поддерживает различное программное обеспечение с открытым исходным кодом.

Операционная система для живого взлома

Live Hacking также является операционной системой Linux и является подходящим выбором для тех, кто занимается пентестированием, поскольку он легкий и не требует мощного оборудования. Live Hacking поставляется в комплекте с инструментами и программным обеспечением для тестирования на проникновение и этического взлома.

Nmap — это инструмент разведки с открытым исходным кодом (OSINT), который отслеживает сети, собирает и анализирует данные о хостах и серверах устройств, что делает его ценным для хакеров «черной», «серой» и «белой» шляпы.

Nmap также является кроссплатформенным и работает с Linux, Windows и macOS, поэтому идеально подходит для начинающих этических хакеров.

ВебШаг

WebShag также является инструментом OSINT. Это инструмент тестирования системы, который сканирует протоколы HTTPS и HTTP и собирает соответствующие данные и информацию. Он используется этическими хакерами для проведения внешних тестов на проникновение через общедоступные веб-сайты.

Куда пройти тестирование на проникновение?

Тестирование собственной сети на проникновение — не лучший вариант, поскольку вы, возможно, не накопили достаточно глубоких знаний о ней, что затрудняет вам творческое мышление и поиск скрытых уязвимостей. Вам следует нанять независимого хакера в белой шляпе или воспользоваться услугами компании, предоставляющей услуги по тестированию на проникновение.

Однако нанимать посторонних для взлома вашей сети может быть очень рискованно, особенно если вы предоставляете им конфиденциальную информацию или внутренний доступ. Вот почему вам следует использовать доверенных сторонних поставщиков. Вот несколько предложений для справки:

HackerOne.com

HackerOne — компания из Сан-Франциско, которая предоставляет услуги по тестированию на проникновение, оценке уязвимостей и тестированию на соответствие протоколам.

ScienceSoft.com

Компания ScienceSoft, расположенная в Техасе, предоставляет услуги по оценке уязвимостей, пен-тестированию, обеспечению соответствия требованиям и тестированию инфраструктуры.

Раксис.com

Компания Raxis со штаб-квартирой в Атланте, штат Джорджия, предоставляет ценные услуги: от пен-тестирования и проверки кода безопасности до обучения реагированию на инциденты, оценки уязвимостей и обучения предотвращению атак с помощью социальной инженерии .