Если вы хотите отправить письмо, вам нужен адрес получателя. Адрес — это идентификационный признак, который помогает почтальону узнать, куда нужно отправить письмо, поэтому адрес должен быть уникальным. Два дома не могут иметь один и тот же адрес, иначе произойдет путаница.

Интернет работает аналогично почтовой службе. Вместо отправки сообщений устройства отправляют «пакеты данных», и IP-адрес или MAC-адрес определяют, куда пойдут эти пакеты данных. Сегодняшняя статья расскажет о том, как эти два адреса работают параллельно друг с другом.

Оглавление статьи

Что такое IP-адрес?

IP-адрес (Интернет-протокол) — это идентификационный номер сетевого оборудования. Устройства в сети имеют разные IP-адреса, аналогичные домашним или рабочим адресам. Устройства используют IP-адреса для связи друг с другом по сети.

У Quantrimang есть длинная статья, похожая на брошюру, об IP-адресах. Для получения более подробной информации прочтите статью: Что такое IP-адрес?

Что такое MAC-адрес?

MAC-адрес идентифицирует уникальный «сетевой интерфейс» внутри устройства. Хотя IP-адреса назначаются интернет-провайдером и могут быть переназначены при подключении или отключении устройства, MAC-адрес привязан к физическому адаптеру и назначается производителем.

MAC-адрес представляет собой строку из 12 цифр, где каждая цифра может быть любым числом от 0 до 9 или буквой от A до F. Для удобства чтения строка разбита на блоки. Существует три популярных формата, первый формат является наиболее популярным и предпочтительным:

- 68:7Ф:74:12:34:56

- 68-7Ф-74-12-34-56

- 687.F74.123.456

Первые 6 цифр (называемые «префиксом») обозначают производителя адаптера, а последние 6 цифр представляют собой уникальный идентификатор для этого конкретного адаптера. MAC-адрес не содержит информации о том, к какой сети подключено устройство.

Как IP-адреса и MAC-адреса работают в тандеме?

Мост между MAC-адресом и IP-адресом: ARP

Хотя MAC-адреса и IP-адреса имеют много различий, они не работают независимо друг от друга. Протокол разрешения адресов (ARP) — это мост, соединяющий их. Этот протокол работает между уровнями 2 и 3 в локальной сети (LAN) . Он сопоставляет адреса IPv4 с MAC-адресами сетевых устройств и наоборот.

Примечание . IPv4 использует протокол ARP. В новых сетях IPv6 протокол обнаружения соседей обеспечивает эквивалентную функциональность.

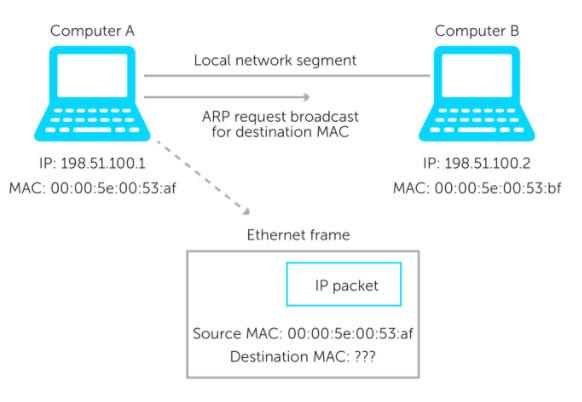

Вот как это работает: одно устройство хочет связаться с другим устройством в сегменте локальной сети. Он помещает свой запрос с IP-адресом источника и IP-адресом назначения в один IP-пакет. Затем кадр Ethernet инкапсулирует IP-пакет. Этот кадр содержит MAC-адреса источника и назначения. Но иногда MAC-адрес целевого устройства неизвестен.

Пример компьютера A и компьютера B

Компьютер A хочет отправить IP-пакет компьютеру B. Но он не знает MAC-адрес компьютера B. Затем компьютер A отправит широковещательный запрос ARP, который будет получен всеми компьютерами в сегменте локальной сети.

По сути, запрос передает: «Это мой IP-адрес. Это мой MAC-адрес. И я ищу MAC-адрес, связанный с этим IP-адресом. Если этот IP-адрес принадлежит вам, ответьте и сообщите мне свой MAC-адрес.

Как ARP работает с IP-адресами и MAC-адресами

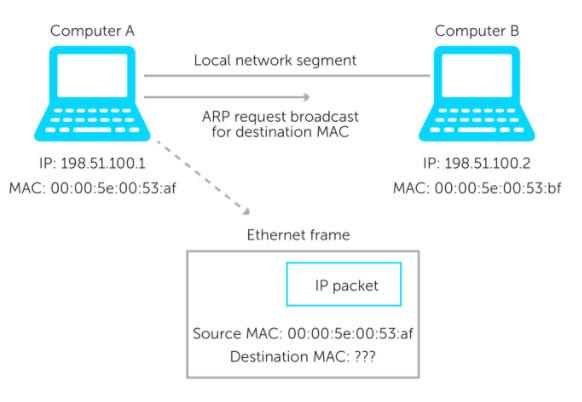

Компьютер B получает запрос ARP и делает две вещи.

Во-первых, у каждого устройства есть своя таблица ARP. Каждый раз, когда компьютер хочет отправить пакет по локальной сети, он сначала просматривает свою таблицу ARP. Если запись для компьютера A еще не существует в таблице «Компьютер B», будет создана новая запись. MAC-адреса и IP-адреса компьютера A будут добавлены в зависимости от того, что находится в кадре.

Затем будет отправлен ответ ARP с IP-адресом и MAC-адресом. Компьютер A получит ответ и добавит информацию в свою таблицу ARP. Имея соответствующий MAC-адрес, компьютер A теперь может отправлять кадры Ethernet на компьютер B.

Важно отметить, что хотя IP-адрес может быть легко найден кем угодно, MAC-адрес не может быть легко найден другими. Когда IP-пакет покидает вашу локальную сеть и проходит через маршрутизатор, его заголовок с MAC-адресом отбрасывается. Таким образом, никто за пределами локальной сети никогда не увидит ваш MAC-адрес в IP-пакете (если только приложение не отправит его в виде данных).

MAC-адреса постоянны, а IP-адреса динамические.

Поскольку MAC-адрес назначается сетевому адаптеру или другому оборудованию, он никогда не меняется сам (но многие сетевые интерфейсы поддерживают изменение MAC-адреса). С другой стороны, многие IP-адреса являются динамическими и периодически меняются в зависимости от времени или характеристик настройки сети.

Каждый адрес имеет уникальную адресную структуру.

MAC-адрес — это 48-битный шестнадцатеричный адрес. Обычно он состоит из 6 наборов по 2 цифры или символа, разделенных двоеточиями. Пример MAC-адреса будет выглядеть так: 00:00:5e:00:53:af.

Многие производители сетевых карт и другого оборудования используют подобную строку в начале MAC-адреса производимой ими продукции. Это называется организационно уникальным идентификатором (OUI). OUI обычно представляет собой первые 3 байта цифры или символа. IEEE (Институт инженеров по электротехнике и электронике) управляет OUI для производителей.

Между тем, адрес IPv4 представляет собой 32-битное целое число, представленное в шестнадцатеричной записи. Более распространенный формат, называемый четверным с точками или десятичным с точками, — это xxxx, где каждый x может иметь любое значение от 0 до 255. Например, допустимым адресом IPv4 является 192.0.2.146.

Расположен на разных уровнях модели OSI.

MAC-адреса и IP-адреса также находятся на разных уровнях модели OSI (взаимодействие открытых систем). Модель OSI представляет собой концептуальную структуру, которая использует семь уровней абстракции для описания всех функций телекоммуникационной системы. В модели OSI подуровень MAC уровня канала передачи данных (уровень 2) реализует MAC-адреса. Между тем, IP-адрес работает на сетевом уровне (уровень 3) модели.

Слабые стороны IP-адресов и MAC-адресов

Помните, как IP-адрес представляет собой соединение устройства с интернет-провайд��ром? Что, если второе устройство подключится к основному устройству и перенаправит всю веб-активность через это устройство? Для остальной части сети активность второго устройства выглядит как основное устройство.

Таким образом вы скроете свой IP-адрес от других. Хотя в этом нет ничего плохого, это может привести к проблемам с безопасностью. Например, злонамеренный хакер, скрывающийся за каким-либо прокси , может сильно затруднить его отслеживание властями.

Другой риск заключается в том, что IP-адреса можно отследить . Вы будете удивлены, узнав, что кто-то может сделать, используя только ваш IP-адрес.

Также существует потенциальная проблема конфликтов IP , когда два или более устройств используют один и тот же IP-адрес. В основном это происходит внутри локальной сети, но с учетом растущей нехватки адресов IPv4 вскоре может распространиться на весь Интернет.

Что касается MAC-адресов, вам нужно знать только одну вещь: изменить MAC-адрес устройства очень легко. Это противоречит цели уникального идентификатора, присвоенного производителем, поскольку любой может «подделать» MAC-адрес другого человека. Это также делает такие функции, как MAC-фильтры, практически бесполезными.

В любом случае, IP-адреса и MAC-адреса полезны и важны, поэтому в ближайшее время они не исчезнут. Надеюсь, теперь вы понимаете, что это такое, как они работают и зачем они вам нужны.

Если у вас есть какие-либо вопросы или есть какие-либо другие советы или объяснения, поделитесь с нами в разделе комментариев ниже!

Узнать больше: