Как и PPTP, L2TP — очень популярный протокол VPN. Большинство провайдеров VPN предлагают к нему доступ. Но что такое L2TP и как он работает? Если вы хотите узнать об этом, не пропустите эту статью. Вот все, что вам нужно знать о протоколе L2TP.

Что такое L2TP?

L2TP означает протокол туннелирования уровня 2 и, как и его название, представляет собой протокол туннелирования, предназначенный для поддержки VPN-соединений. Интересно, что L2TP часто используется интернет-провайдерами для обеспечения работы VPN .

L2TP был впервые запущен в 1999 году. Он был разработан как преемник PPTP , разработанного Microsoft и Cisco. Этот протокол использует различные функции протоколов Microsoft PPTP и Cisco L2F (пересылка уровня 2), а затем совершенствует их.

L2TP означает туннельный протокол уровня 2.

Как работает L2TP

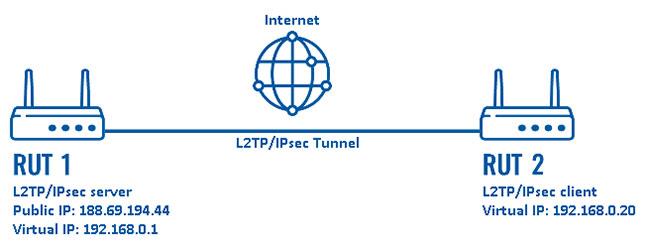

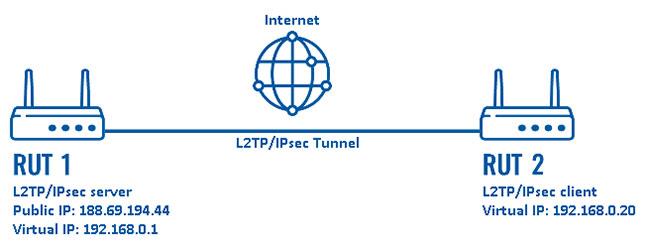

Туннелирование L2TP начинается с подключения LAC (концентратора доступа L2TP) и LNS (сетевого сервера L2TP) — двух конечных точек протокола — к Интернету. Как только это будет достигнуто, канальный уровень PPP активируется и инкапсулируется, который затем передается через Интернет.

Затем конечный пользователь (вы) инициирует соединение PPP с интернет-провайдером. Когда LAC принимает соединение, устанавливается соединение PPP. Затем выделяется пустой слот в сетевом туннеле, и запрос пересылается в LNS.

Наконец, когда соединение полностью аутентифицировано и принято, создается виртуальный интерфейс PPP. В этот момент фреймы связи (единицы передачи цифровых данных в компьютерной сети) могут свободно проходить через туннель. Кадры принимаются LNS, который затем удаляет шифрование L2TP и обрабатывает их как обычные кадры.

Некоторые технические подробности о протоколе L2TP

- L2TP часто сочетается с IPSec для защиты полезных данных.

- В сочетании с IPSec L2TP может использовать ключи шифрования длиной до 256 бит и алгоритм 3DES.

L2TP часто сочетается с IPSec.

- L2TP работает кроссплатформенно и поддерживается на устройствах и операционных системах Windows и macOS.

- Двойное шифрование L2TP обеспечивает лучшую безопасность, но также означает, что оно использует больше ресурсов.

- L2TP обычно использует порт TCP 1701, но в сочетании с IPSec он также использует порты UDP 500 (для IKE — Интернет-обмен ключами), 4500 (для NAT) и 1701 (для трафика L2TP).

Что такое сквозной L2TP?

Поскольку соединения L2TP обычно должны получать доступ к Интернету через маршрутизатор, трафик L2TP должен иметь возможность проходить через этот маршрутизатор, чтобы соединение работало. L2TP Passthrough — это, по сути, функция маршрутизатора, которая позволяет включать или отключать на нем трафик L2TP.

Вы также должны знать, что иногда L2TP не работает должным образом с NAT (преобразованием сетевых адресов) — функцией, которая гарантирует, что несколько подключенных к Интернету устройств, использующих одну сеть, могут использовать одно и то же соединение и IP-адрес вместо нескольких устройств. Именно тогда вам пригодится L2TP Passthrough, поскольку его включение на маршрутизаторе позволит L2TP хорошо работать с NAT.

Насколько хороша безопасность L2TP?

L2TP/IPSec — достаточно безопасный протокол VPN.

Хотя туннелирование L2TP часто считают улучшением по сравнению с PPTP, очень важно понимать, что шифрования L2TP на самом деле не существует — протокол не использует никакого шифрования. Поэтому использование только протокола L2TP, когда вы находитесь в сети, не является разумным шагом.

Вот почему L2TP всегда работает в паре с IPSec, который является достаточно безопасным протоколом. Он может использовать надежные шифры шифрования, такие как AES, а также двойную инкапсуляцию для дополнительной защиты ваших данных. По сути, первый трафик инкапсулируется как обычное PPTP-соединение, а затем происходит вторая инкапсуляция благодаря IPSec.

Однако стоит отметить, что ходят слухи, что L2TP/IPSec был взломан или намеренно ослаблен АНБ. В настоящее время нет четких доказательств этих утверждений, поэтому все в конечном итоге зависит от того, верите вы в это или нет. Вы должны знать, что Microsoft была первым партнером программы наблюдения PRISM АНБ.

По моему мнению, L2TP/IPSec — достаточно безопасный протокол VPN, но вам также следует убедиться, что вы используете надежного поставщика VPN без регистрации. Кроме того, если вы обрабатываете очень конфиденциальную информацию, лучше использовать более безопасный протокол или попробовать функцию каскадирования VPN.

Насколько быстр L2TP?

По своей природе L2TP считается очень быстрым из-за отсутствия шифрования. Конечно, недостатки отсутствия защиты соединений очень серьезны, и их не следует игнорировать только за счет преимущества в скорости.

Что касается L2TP/IPSec, протокол VPN может обеспечить хорошую скорость, хотя у вас должно быть быстрое широкополосное соединение (около 100 Мбит/с или более) и относительно мощный процессор. В противном случае вы можете увидеть некоторое снижение скорости, но не слишком радикальное, которое испортит вам работу в Интернете.

Насколько проста настройка L2TP?

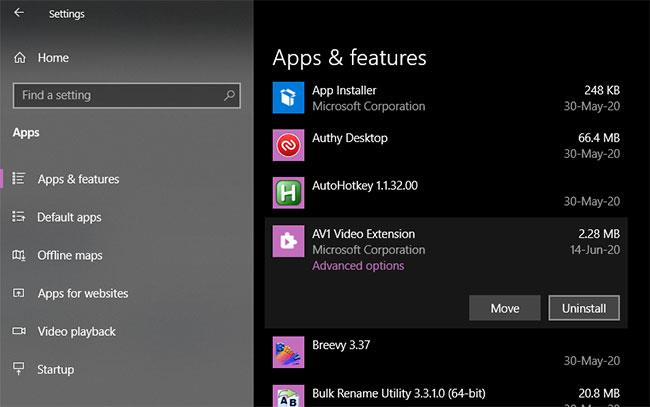

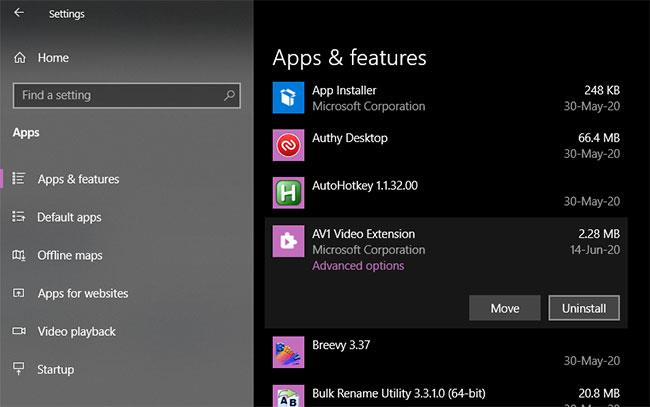

На большинстве устройств Windows и macOS настройка проста. Просто зайдите в «Настройки сети» , выполните несколько шагов, чтобы установить и настроить соединение L2TP. То же самое касается протокола L2TP/IPSec VPN — обычно вам нужно изменить только один или два параметра, чтобы выбрать шифрование IPSec .

L2TP и L2TP/IPSec довольно просто настроить вручную на устройствах без встроенной поддержки. Возможно, вам придется выполнить некоторые дополнительные шаги, но весь процесс установки не займет у вас слишком много времени и не потребует слишком много знаний и усилий.

Что такое L2TP VPN?

Как следует из названия, L2TP VPN — это служба VPN, которая предоставляет пользователям доступ к протоколу L2TP. Обратите внимание, что вы вряд ли найдете провайдера VPN, предлагающего доступ к L2TP. Обычно вы увидите только поставщиков, предлагающих L2TP/IPSec для обеспечения безопасности пользовательских данных и трафика.

Однако в идеале вам следует выбрать провайдера VPN, который предлагает доступ к нескольким протоколам VPN. Возможность использовать только L2TP обычно является плохим знаком, а иметь доступ только к L2TP/IPSec не так уж и плохо, но нет причин ограничивать себя несколькими вариантами.

Преимущества и недостатки L2TP

Преимущество

- L2TP можно комбинировать с IPSec, чтобы обеспечить хороший уровень онлайн-безопасности.

- L2TP доступен на многих платформах Windows и macOS, поскольку он встроен в них. L2TP также работает на многих других устройствах и операционных системах.

- L2TP довольно легко настроить, то же самое касается L2TP/IPSec.

Дефект

- L2TP не имеет собственного шифрования. Он должен быть сопряжен с IPSec для обеспечения надлежащей безопасности в Интернете.

- L2TP и L2TP/IPSec предположительно были ослаблены или взломаны АНБ, но доказательств не было.

- Из-за двойной инкапсуляции L2TP/IPSec требует немного ресурсов и не очень быстр.

- L2TP может быть заблокирован брандмауэрами NAT, если он дополнительно не настроен для их обхода.