Что такое атака с усилением DNS?

Усиление DNS — это атака распределенного отказа в обслуживании (DDoS) , при которой злоумышленники используют уязвимости серверов DNS (системы доменных имен) для преобразования первоначально небольших запросов в гораздо более крупные передаваемые полезные данные, используемые для «выключения» сервера жертвы.

DNS Amplification — это тип отраженной атаки, которая манипулирует общедоступными DNS, делая их объектами для большого количества UDP-пакетов. Используя различные методы, злоумышленники могут «завышать» размер этих UDP-пакетов, делая атаку настолько мощной, что она разрушает даже самую надежную инфраструктуру Интернета.

Описание атаки

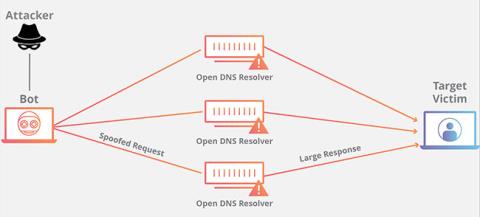

DNS-амплификация, как и другие атаки с усилением, представляет собой тип атаки с отражением. В этом случае зеркалирование достигается путем получения ответа от преобразователя DNS на поддельный IP-адрес.

При атаке с усилением DNS злоумышленник отправляет DNS-запрос с поддельным IP-адресом (жертвы) на открытый преобразователь DNS, заставляя его ответить на этот адрес ответом DNS. При отправке большого количества ложных запросов и одновременном ответе нескольких преобразователей DNS сеть жертвы может легко «перегрузиться» неконтролируемым количеством ответов DNS.

Контратаки становятся еще более опасными, когда они усиливаются. «Усиление» здесь относится к тому, что ответ сервера непропорционален исходному отправленному запросу пакета.

Чтобы усилить подобную DNS-атаку, каждый DNS-запрос можно отправлять с использованием протокола расширения DNS EDNS0, который допускает большие DNS-сообщения, или использовать криптографическую функцию DNSSEC (расширение безопасности DNS) для увеличения размера сообщения. Также можно использовать поддельные запросы типа «ANY», которые возвращают всю известную информацию о DNS-зоне в одном запросе.

С помощью этих и других методов сообщение запроса DNS размером около 60 байт можно настроить для отправки ответного сообщения размером более 4000 байт на сервер назначения, что приводит к коэффициенту усиления 70:первый. Это значительно увеличивает объем трафика, получаемого целевым сервером, и увеличивает скорость исчерпания ресурсов сервера.

Кроме того, атаки с усилением DNS часто пересылают DNS-запросы через один или несколько ботнетов , что значительно увеличивает прямой трафик на целевой сервер(ы) и затрудняет отслеживание характера злоумышленника.

DNS Amplification — это распределенная атака типа «отказ в обслуживании» (DDoS)

Методы смягчения последствий атак DNS Amplification

Распространенные способы предотвращения или минимизации воздействия атак DNS Amplification включают усиление безопасности DNS-сервера, блокировку определенных DNS-серверов или всех серверов рекурсивной ретрансляции, а также ограничение скорости.

Однако эти методы не устраняют источники атак, а также не уменьшают нагрузку на сеть и переключение между серверами имен и открытыми рекурсивными серверами. Кроме того, блокировка всего трафика от открытых рекурсивных серверов может препятствовать законным попыткам соединения DNS. Например, некоторые организации поддерживают открытые рекурсивные серверы, чтобы сотрудники, работающие на мобильных устройствах, могли разрешать запросы с «доверенных» серверов имен. Блокировка трафика с этих серверов может затруднить их доступ.

Как предотвратить атаку DNS Amplification

Итак, что вы можете сделать, чтобы ваша организация не стала жертвой атаки DNS Amplification?

Держите преобразователь конфиденциальным и защищенным

Если вы используете собственный преобразователь, его использование должно быть ограничено пользователями вашей сети, чтобы предотвратить заражение его кэша хакерами за пределами организации. Его нельзя открыть внешним пользователям.

Настройте его как можно более безопасным, чтобы защитить кэш от заражения вредоносным ПО. Встроенные в программное обеспечение DNS средства защиты от заражения кэша включают в себя внесение изменений в исходящие запросы, чтобы хакерам было сложнее получать фиктивные ответы. Это можно сделать следующими способами:

- Используйте случайный порт источника (вместо UDP-порта 53).

- Случайный идентификатор запроса

- Случайным образом размещайте прописные и строчные буквы в имени домена-отправителя для разрешения. (Это потому, что сервер имен будет обрабатывать example.com и ExaMPle.com одинаково при разрешении IP-адресов, но в ответ он будет использовать то же написание, что и исходный запрос).

Безопасное управление DNS-сервером

Когда дело доходит до авторитетных серверов, вам необходимо решить, размещать ли их самостоятельно или делать это через поставщика услуг или регистратора доменов. Один эксперт говорит: «Никто не заботится о вашей безопасности больше, чем вы, поэтому вам следует размещать и управлять ею самостоятельно, если у вас есть для этого навыки».

Если у вас нет этих навыков, то, конечно, будет хорошей идеей попросить кого-нибудь сделать это за вас. Это вопрос не только опыта, но и масштаба, поскольку многим организациям необходимо иметь DNS-серверы в трех или четырех местах по всему миру.