Когда вы думаете о хакерах, вы, вероятно, представляете компьютерных фанатов голливудского типа, пытающихся взломать систему защиты вашего компьютера. Однако атака по боковому каналу позволяет хакерам извлекать информацию с устройства, не затрагивая часть безопасности системы.

Давайте посмотрим, что такое атака по побочному каналу и что она значит для вас.

Что такое атака по побочному каналу?

Что такое атака по побочному каналу (SCA)?

ide-Channel Attack позволяет хакерам извлекать информацию, не вмешиваясь в устройство

Допустим, вы живете с другом, который часто кому-то звонит. Для этого они используют стационарные телефоны с физическими кнопками. Тот сосед по комнате очень скрывал, кто звонил, но это вызывало у вас чрезвычайное любопытство.

Вы можете отслеживать, когда человек набирает номер, но есть способ избежать этого. Каким-то образом можно узнать номер, с которого звонит человек, неинтуитивно следуя сигналам. Как вы это сделаете?

Одним из решений является прослушивание сигнала готовности линии каждый раз, когда ваш друг нажимает клавишу. Поскольку каждая клавиша издает свой звук, вы можете изменить звук на соответствующую нажатую клавишу.

Вы также можете измерить время, необходимое человеку, чтобы переместить палец с одной клавиши на соседнюю. Затем, когда ваш друг наберет номер, рассчитайте время между каждым нажатием клавиши.

Если это время равно времени, необходимому для перемещения пальца от одной клавиши к соседней клавише, то число, которое только что нажал человек, находится рядом с ближайшим числом. Более длительная задержка означает, что следующая цифра не является соседней, а два быстрых нажатия сигнализируют о том, что одна и та же цифра нажимается дважды. Затем вы можете вычислить все числа, соответствующие временному шаблону, и использовать данные, чтобы выяснить, какое это может быть число.

Вы можете узнать, как звучит каждая клавиша при нажатии. Например, клавиша с цифрой 3 издает более тяжелый звук, а клавиша с цифрой 9 издает легкий шипящий звук. Когда ваш сосед по комнате набирает номер, вы можете проследить за шумом и узнать, какие номера были набраны.

Эти методы определяют, что такое атака по побочному каналу. Это способ извлечения данных без непосредственного входа в устройство. На самом деле атаки по побочным каналам на компьютеры гораздо глубже, чем прослушивание нажатий кнопок!

Типы атак по побочным каналам

Существует много типов атак по побочным каналам.

Теперь, когда вы знаете, как работает атака по побочному каналу, давайте рассмотрим некоторые типы атак, которые могут использовать хакеры.

Изучите алгоритмы с помощью Timing Attack

Во-первых, временные атаки анализируют количество времени, необходимое для завершения процесса. Это похоже на подсчет времени набора номера вашего соседа по комнате и сравнение его с тем, что вы знаете выше.

Хакеры будут вводить в алгоритм различные входные данные и смотреть, сколько времени потребуется на обработку. На основе этих данных они могут сопоставить потенциальные алгоритмы с временными данными и найти решение.

Атаки по времени являются ключевой частью эксплойта Meltdown, анализируя скорость чтения кэша и используя результаты для чтения самих данных.

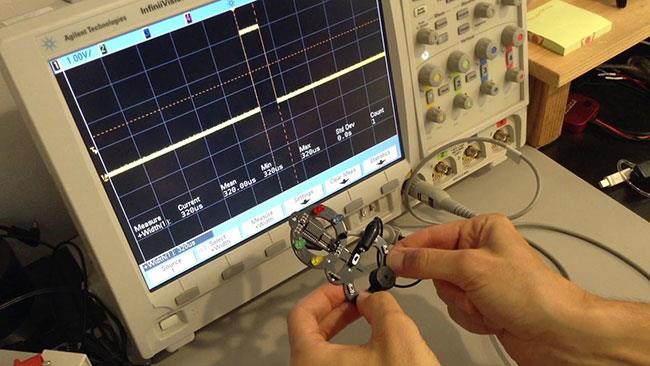

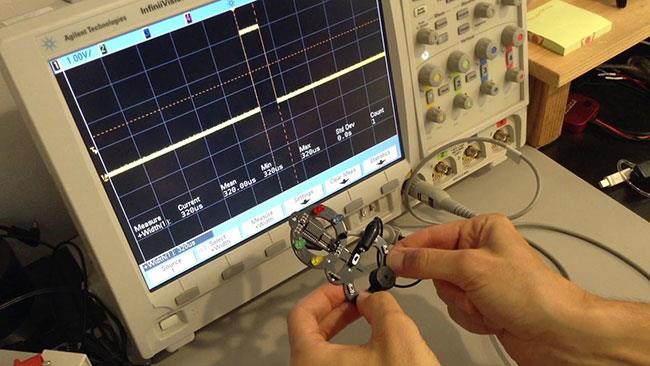

Проверьте использование процессора с помощью анализа энергопотребления

Хакер может отслеживать, сколько энергии использует компонент, чтобы увидеть, что он делает. Если компонент потребляет больше энергии, чем обычно, возможно, он выполняет какие-то важные вычисления. Если он потребляет меньше энергии, возможно, он переходит к следующему этапу вычислений.

Хакер может даже использовать характеристики энергопотребления, чтобы увидеть, какие данные отправляются.

Слушайте подсказки посредством звукового анализа

Аудиоанализ — это когда хакер прослушивает образцы аудио, поступающие с устройства, и использует эти результаты для сбора информации.

В приведенном выше примере с телефоном прослушивание гудка или нажатие кнопки является акустической атакой (атакой, основанной на анализе звука).

Было проведено несколько исследований, изучающих возможность акустической атаки. В одном исследовании прислушивались к звуку принтера, чтобы оценить, что печатается, и точность результатов составила 72%. Точность может достигать 95%, если злоумышленник примерно знает, о чем документ.

Другое исследование под названием SonarSnoop превратило телефоны в эхолоты (метод, который использует распространение звука для обнаружения движения, связи или обнаружения других объектов). Исследование заставило телефон издавать звуки, неслышимые для человеческого уха, через динамик и записывать эхо через микрофон. Эхо сонара сообщит злоумышленнику, где находится палец жертвы на экране, пока он рисует графический ключ для разблокировки, тем самым показывая, как разблокировать телефон.

Мониторинг фоновых волн с электромагнитным анализом

Электромагнитный (ЭМ) анализ отслеживает волны, излучаемые устройством. На основе этой информации злоумышленник может расшифровать действия устройства. По крайней мере, вы можете узнать, находится ли устройство поблизости. Например, вы можете использовать свой телефон, чтобы найти скрытые камеры наблюдения, ища их электромагнитные волны.

Существует исследование устройств Интернета вещей и их электромагнитных излучений. Теория состоит в том, что группы наблюдения могут отслеживать подозрительные устройства, не взламывая их. Это важно, поскольку позволяет правоохранительным органам отслеживать подозрительную деятельность, не оставляя следов.

Как защитить себя от атак по побочным каналам

Не существует простого способа сделать компьютер неуязвимым для атак по побочным каналам.

К сожалению, не существует простого способа сделать компьютер неуязвимым для атак по побочным каналам. Пока ПК потребляет энергию, излучает радиацию и шумит во время работы, он все равно будет подвергаться хакерскому анализу.

Однако что вы можете сделать, так это в первую очередь помешать хакерам осуществить атаку. В качестве примера возьмем программу SonarSnoop, которая может обнаруживать ш��блоны входа в систему с телефона. Эта программа может иметь каналы распространения, как и любое другое вредоносное ПО . Он будет скрыт во вредоносных приложениях и программах и ждет, пока кто-нибудь его скачает.

Таким образом, хотя вы не можете запретить устройствам излучать сигналы, вы можете предотвратить установку программного обеспечения, запрограммированного для мониторинга этих сигналов. Обновляйте свои антивирусные инструменты и применяйте эффективные методы кибербезопасности, и все будет в порядке.