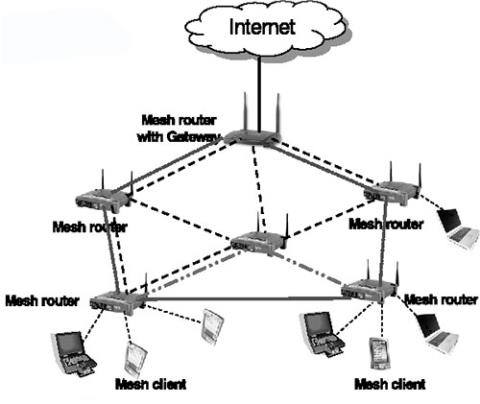

Беспроводная ячеистая сеть работает как обычная сеть Wi-Fi, но со значительными отличиями. Ячеистые сети децентрализуют инфраструктуру, необходимую для обслуживания сети, заставляя каждый узел или компьютер выполнять двойную функцию пользователя и маршрутизатора для интернет-трафика.

Таким образом, сеть существует как самоуправляемая организация, способная обслуживать различное количество пользователей. Однако каждый, кто подсоединяется или использует беспроводную ячеистую сеть в деловых целях, должен знать, что этот интерфейс не лишен проблем с безопасностью.

Физическая атака

Каждый компьютер представляет собой возможную точку атаки в ячеистой сети.

Поскольку все компьютеры в беспроводной ячеистой сети функционируют как маршрутизаторы , каждый компьютер представляет собой возможную точку атаки. Проблемы возникают, когда ноутбук или настольный компьютер потерян или украден. В этом случае компьютерный вор может использовать доступ, предоставленный украденным компьютером, для проникновения в сеть или просто нарушить работу всей системы, удалив важные узлы маршрутизации.

Атака отказа в обслуживании

Даже не имея физического доступа к сети, хакеры могут создать компьютеры-зомби с помощью вирусов. После заражения каждый компьютер выполняет команды злоумышленника без непосредственного контроля.

В то же время хакеры проводят целенаправленную атаку типа «отказ в обслуживании» (DoS) , переполняя конкретный компьютер или систему битами информации, чтобы лишить его возможности взаимодействовать с другими сетями этой системы. Если компьютер в ячеистой сети заражен вирусом, он может атаковать другие компьютеры в своей сети, распространяя инфекцию дальше.

Пассивный мониторинг

Компьютеру-зомби не обязательно атаковать систему, чтобы нанести ущерб.

Компьютеру-зомби не обязательно атаковать систему, чтобы нанести ущерб. Скрытые и скомпрометированные компьютеры могут пассивно отслеживать интернет-трафик в сети, предоставляя злоумышленникам возможность перехватывать банковскую информацию, учетные данные для входа на любой посещаемый веб-сайт и маршрутизировать информацию для сети. На этом этапе злоумышленник может выбрать выход из сети без чьего-либо ведома, собрать достаточно данных, чтобы украсть деньги из банка, совершить мошенничество с личными данными или повторно войти в сеть по своему желанию.

Атака Серого, Чёрного и Червоточины

Если зараженный вирусом или вредоносный компьютер попадает в ячеистую сеть, он может притвориться доверенным членом этой сети, а затем изменить отправляемые данные и нарушить способ передачи информации в сети.

При атаке «черной дыры» информация, проходящая через зараженный компьютер, не передается по сети и блокирует поток данных. При атаках «серой дыры» некоторые данные могут быть заблокированы, в то время как другие данные все еще разрешены, создавая впечатление, что компьютер все еще является активной частью сети.

Атаки «червоточины» сложнее обнаружить: они проникают в компьютер в сети снаружи и выдают себя за другие узлы в сети (по сути, становясь невидимыми узлами). Затем они могут отслеживать сетевой трафик, передаваемый от одного узла к другому.