Многоуровневая безопасность — широко распространенный принцип компьютерной и сетевой безопасности. Основная предпосылка этого принципа заключается в том, что для защиты ресурсов и данных от различных атак и угроз необходимы несколько уровней защиты. Мало того, что один продукт или одна технология не могут защитить от всех возможных угроз, наличие нескольких линий защиты также позволяет продукту «поймать» злоумышленников, которые обходят существующие угрозы за пределами защиты.

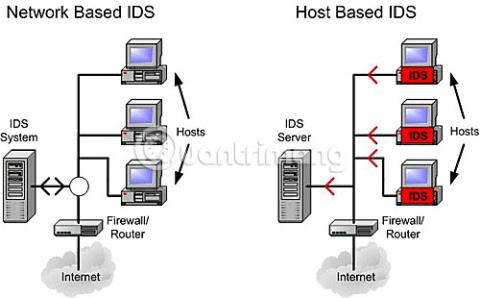

Многие приложения и устройства могут использоваться для разных уровней безопасности, например, антивирусное программное обеспечение , межсетевые экраны, IDS (системы обнаружения вторжений ) и т. д. Каждый тип имеет свои собственные функции, немного разные возможности и способен защитить систему от множества вредоносных программ. разные атаки.

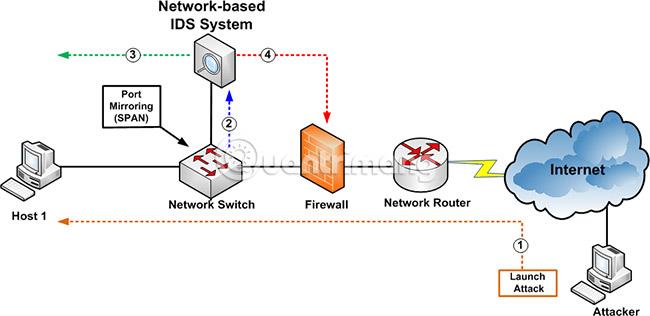

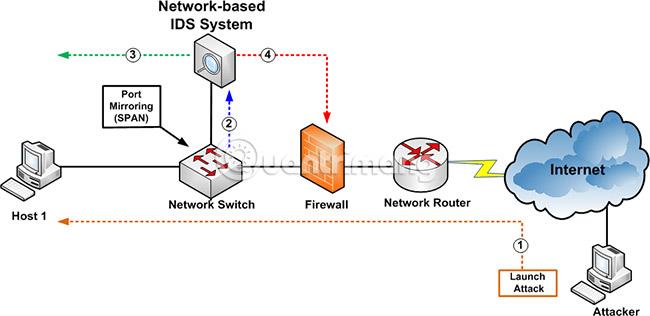

Одной из новейших технологий является IPS, или система предотвращения вторжений. IPS похож на объединение IDS с межсетевым экраном . Типичная IDS регистрирует или предупреждает пользователей о подозрительном трафике, но как реагировать, зависит от пользователя. IPS имеет политики и правила для сравнения сетевого трафика. Если какой-либо трафик нарушает эти политики и правила, IPS можно настроить так, чтобы он реагировал, а не просто предупреждал пользователя. Типичным ответом может быть блокировка всего трафика с исходного IP-адреса или блокировка входящего трафика через этот порт для превентивной защиты компьютера или сети.

Существуют сетевые системы предотвращения вторжений (NIPS) и хостовые системы предотвращения вторжений (HIPS). Хотя развертывание HIPS может оказаться дороже, особенно в крупных корпоративных средах, по возможности рекомендуется использовать серверную безопасность.

Решение для предотвращения вторжений на базе хоста (HIPS) для сетей

- Не полагайтесь на сигнатуры . Сигнатуры или характерные особенности известных угроз являются одним из основных средств, используемых антивирусным программным обеспечением и программным обеспечением обнаружения вторжений (IDS). Сигнатуры не могут быть разработаны до тех пор, пока угроза действительно не существует и пользователь, скорее всего, подвергнется атаке до того, как подпись будет создана. Решение по предотвращению вторжений на базе хоста должно сочетать обнаружение на основе сигнатур с обнаружением аномалий, чтобы установить базовый уровень «нормальной» сетевой активности, а затем реагировать на любой появляющийся трафик. Например, если компьютер никогда не использует FTP и вдруг какая-то угроза попытается открыть FTP-соединение с компьютера, HIPS обнаружит это как необычную активность.

- Работа с конфигурацией . Некоторые решения HIPS могут быть ограничены в программах или процессах, которые они могут отслеживать и защищать. Вам следует попытаться найти систему HIPS, способную работать с коммерчески доступными пакетами, а также с любыми используемыми собственными пользовательскими приложениями. Если вы не используете пользовательские приложения или не считаете это важной проблемой для своей среды, по крайней мере убедитесь, что ваше решение HIPS защищает работающие программы и процессы.

- Позволяет создавать политики . Большинство решений HIPS поставляются с довольно полным набором политик, и поставщики часто обновляют или выпускают новые политики, чтобы обеспечить конкретные ответы на угрозы, новые угрозы или атаки. Однако важно, чтобы у вас была возможность создать свою собственную политику на случай, если существует уникальная угроза, которую поставщик не объясняет, или когда появляется новая угроза, и вам нужна политика. есть время выпустить обновление. Вам необходимо убедиться, что используемый вами продукт не только позволяет создавать политики, но и что создание политик также легко понять и не требует недель обучения или экспертных навыков программирования.

- Обеспечивает централизованную отчетность и администрирование : если говорить о серверной защите отдельных серверов или рабочих станций, решения HIPS и NIPS относительно дороги и недоступны для одного пользователя, обычной семьи. Поэтому даже говоря о HIPS, вероятно, стоит рассматривать его с точки зрения развертывания HIPS на сотнях настольных компьютеров и серверов в сети. Хотя защита на уровне отдельного рабочего стола — это прекрасно, управление сотнями отдельных систем или попытка создания агрегированных отчетов практически невозможны без возможности управления и создания хорошо сфокусированных отчетов. Выбирая продукт, убедитесь, что он имеет централизованную отчетность и администрирование, чтобы вы могли развертывать новые политики на всех компьютерах или создавать отчеты со всех компьютеров в одном месте.

Другие вещи, которые следует иметь в виду

Есть еще несколько вещей, которые вам следует иметь в виду. Во-первых, HIPS и NIPS не являются простым решением такой сложной проблемы, как безопасность. Они могут стать отличным дополнением к надежной многоуровневой системе защиты, включающей межсетевые экраны и антивирусные приложения, но не могут заменить существующие технологии.

Во-вторых, поначалу внедрение решения HIPS может оказаться немного сложным. Настройка обнаружения на основе аномалий часто требует большой «помощи» приложению, чтобы понять, что такое «нормальный» трафик, а что — аномальный. Вы можете столкнуться с некоторыми проблемами при установке базового уровня, определяющего «нормальный» трафик для системы.

В конечном счете, компании часто решают покупать продукт, основываясь на том, что он может для них сделать. На практике это измеряется на основе рентабельности инвестиций или ROI (возврата инвестиций). То есть, если вы вкладываете денежную сумму в новый продукт или технологию, сколько времени понадобится, чтобы этот продукт или технология окупились сами по себе?

К сожалению, продукты компьютерной и сетевой безопасности часто не совпадают. Если продукт или технология безопасности работают так, как задумано, сеть будет безопасна, но не будет никакой «прибыли», по которой можно было бы измерить рентабельность инвестиций. Нужно взглянуть на обратную сторону и подумать, сколько компания может потерять, если этот продукт или технология не будут приняты на вооружение. Сколько денег нужно на восстановление серверов, восстановление данных, времени и ресурсов технического персонала на «зачистку» после атаки и т.д.? Без использования этого продукта безопасности бизнес, скорее всего, потеряет гораздо больше денег, чем затраты на приобретение продукта или технологии.