Вы не можете убедиться, что файл на самом деле является изображением, видео, PDF или текстовым файлом, просто взглянув на расширение файла. В Windows злоумышленник может выполнить PDF-файл , как если бы это был EXE-файл .

Это довольно опасно, поскольку файл, который вы загружаете из Интернета и думаете, что это PDF-файл, на самом деле может содержать чрезвычайно опасный вирус. Вы когда-нибудь задумывались, как злоумышленники могут это сделать?

Что такое метод РЛО?

На многих языках можно писать справа налево, например на арабском, урду и персидском. Многие злоумышленники используют этот тип языка для запуска различных атак. Документ, который имеет смысл и безопасен при чтении слева, на самом деле может иметь другое содержимое при чтении справа и ссылаться на совершенно другой файл. Вы можете использовать метод RLO, существующий в операционной системе Windows, для обработки языков, написанных справа налево.

В Windows для этого есть обозначение RLO. Как только вы используете этот символ, компьютер начнет читать текст справа налево. Злоумышленники пользуются этим, чтобы скрыть имя и расширение исполняемого файла.

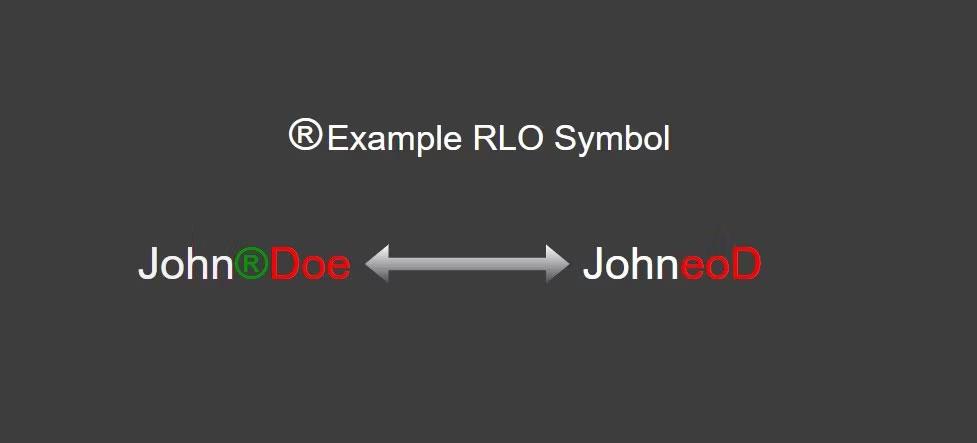

Например, вы вводите английское слово слева направо, и это слово — «Программное обеспечение». Если вы добавите символ Windows RLO после буквы T, все, что вы наберете после этого, будет читаться справа налево. В результате вашим новым словом будет Softeraw.

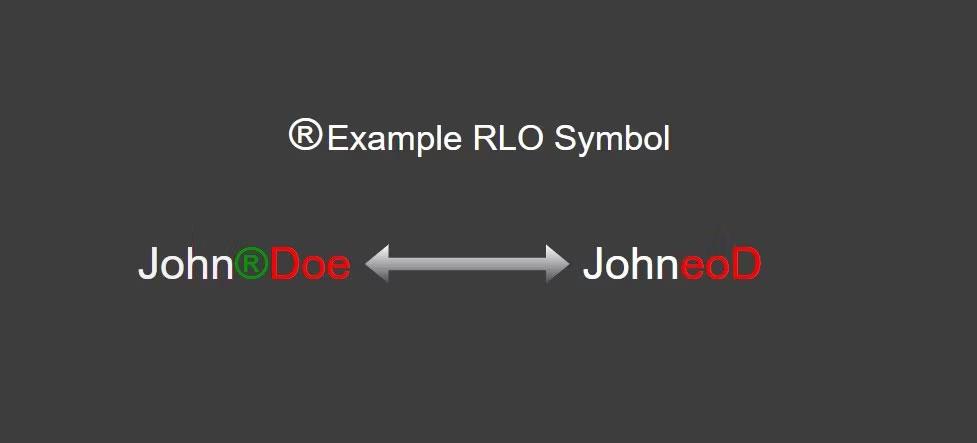

Чтобы лучше понять, посмотрите на схему ниже.

Элемент RLO меняет местами слова

Могут ли трояны помещаться в PDF-файлы?

В ходе некоторых атак хакеры могут вставлять эксплойты или вредоносные сценарии в файлы PDF. Это можно сделать с помощью множества различных инструментов и программ. Это можно даже сделать, изменив существующий код PDF-файла без использования какой-либо другой программы.

Однако метод RLO отличается. Используя метод RLO, злоумышленники представляют существующий EXE-файл как PDF-файл, чтобы обмануть целевую жертву. Изменяется только внешний вид EXE-файла, поэтому целевой пользователь открывает файл, полагая, что это безвредный PDF-файл.

Как использовать метод РЛО

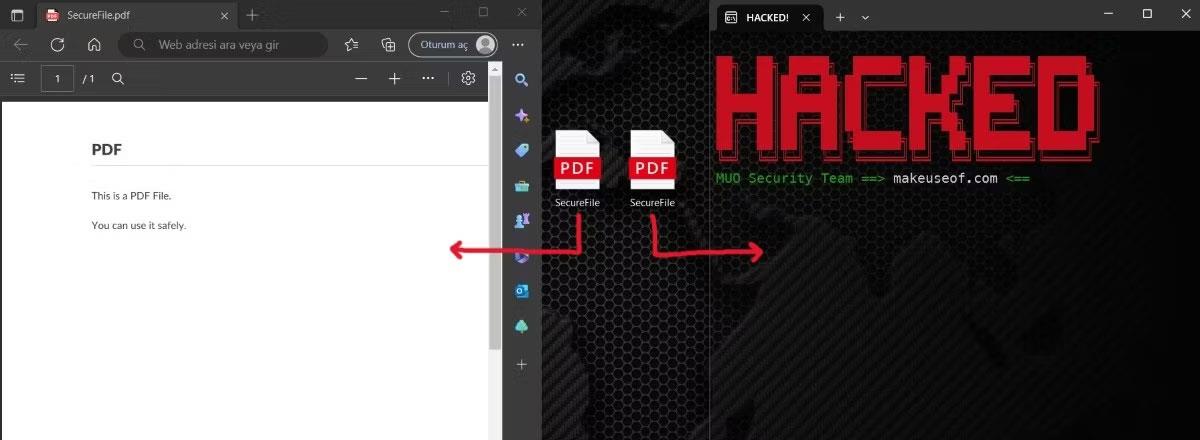

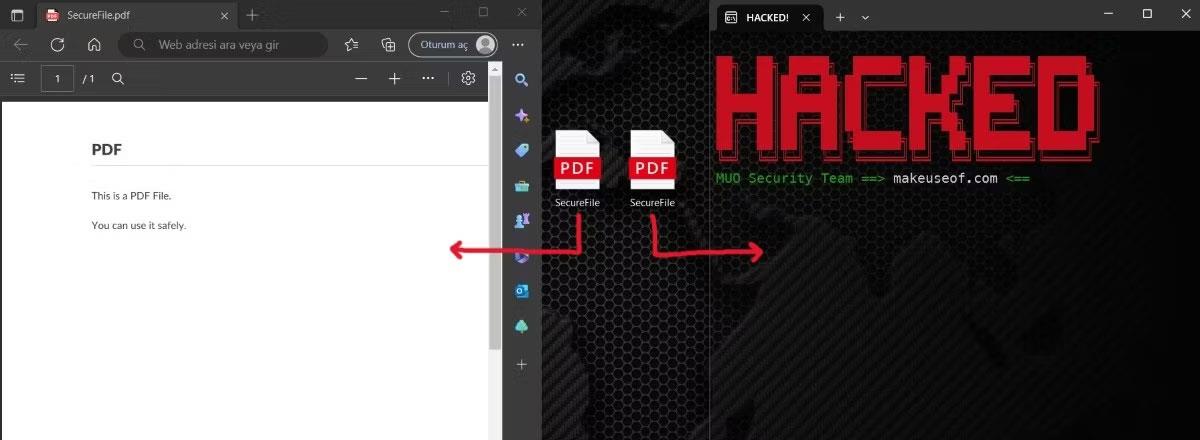

Прежде чем объяснять, как отобразить EXE-файл в формате PDF с помощью метода RLO, давайте рассмотрим изображение ниже. Какой из этих файлов является PDF?

Пожалуйста, дифференцируйте два файла

Вы не можете определить это с первого взгляда. Вместо этого вам необходимо просмотреть содержимое файла. (Если вам интересно, файл слева — это настоящий PDF-файл).

Этот трюк сделать довольно легко. Сначала злоумышленники пишут вредоносный код и компилируют его. Код компилируется для вывода в формате exe. Злоумышленники меняют имя и значок этого EXE-файла, превращая его в PDF-файл. Так как же происходит процесс смены имени?

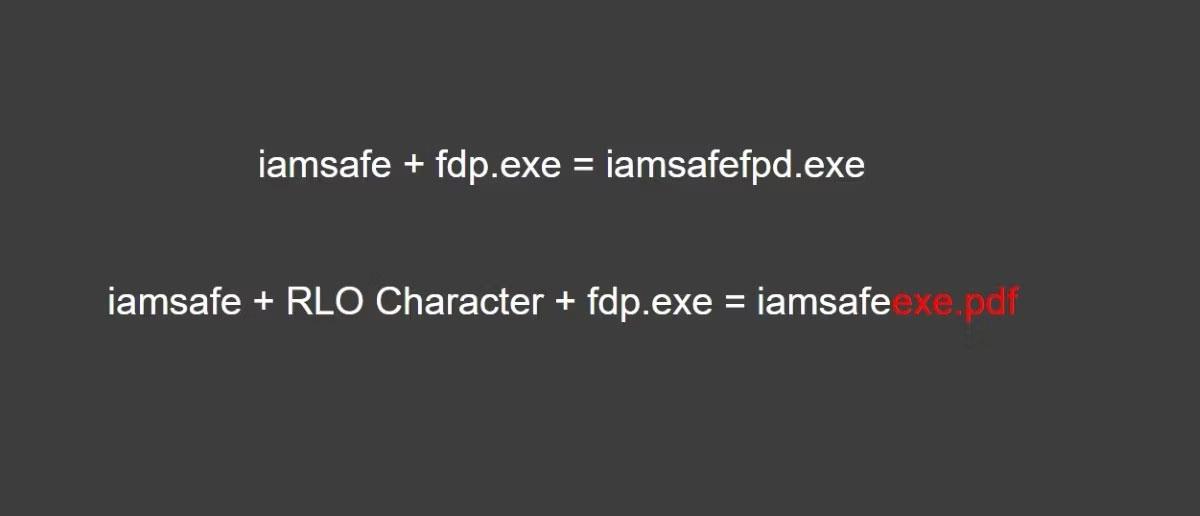

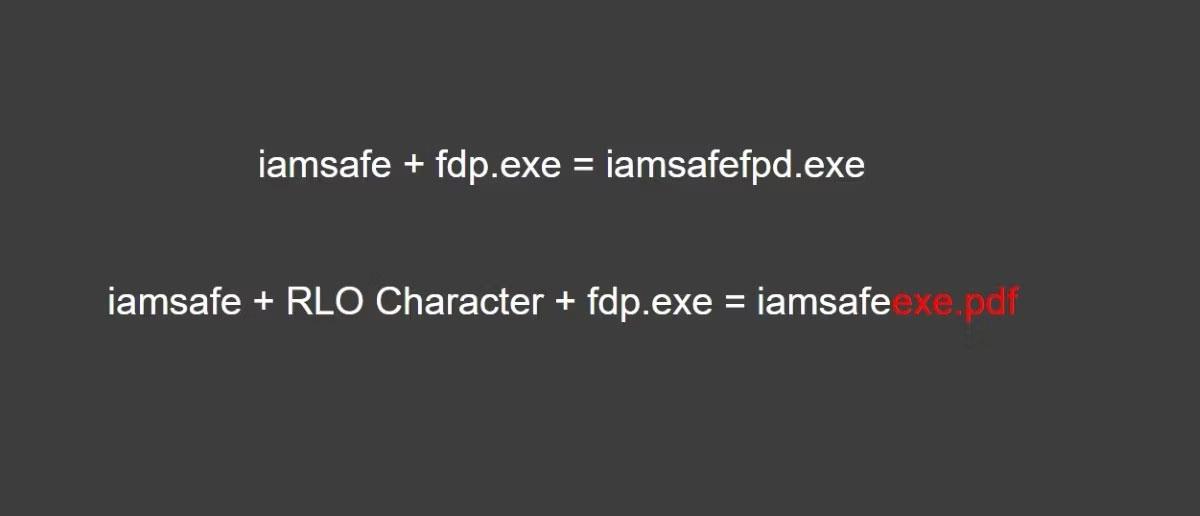

Здесь в игру вступает RLO. Например, предположим, что у вас есть EXE-файл с именем iamsafefdp.exe. На этом этапе злоумышленник поместит символ RLO между iamsafe и fdp.exe, чтобы переименовать файл. В Windows это сделать довольно легко. Просто щелкните правой кнопкой мыши во время переименования.

Операция инверсии символа RLO

Принцип прост: как только Windows видит символ RLO, она читает справа налево. Файл по-прежнему EXE, ничего не изменилось. По внешнему виду он просто похож на PDF.

После этого этапа злоумышленник заменит значок файла EXE на значок файла PDF и отправит этот файл цели.

Изображение ниже — ответ на предыдущий вопрос. EXE-файл, который вы видите справа, был создан с использованием метода RLO. По внешнему виду оба файла похожи, но их содержимое совершенно разное.

Сравните содержимое файлов

Как защититься от такого типа атак?

Как и в случае со многими инцидентами безопасности, существуют некоторые меры предосторожности, которые можно предпринять для предотвращения атак такого типа. Первый — использовать опцию переименования, чтобы проверить файл, который вы хотите открыть. Если вы выберете вариант переименования, операционная система Windows автоматически выберет редактируемую область в дополнение к расширению файла. Невыбранная часть будет фактическим расширением файла. Если вы видите формат EXE в невыделенном разделе, не следует открывать этот файл.

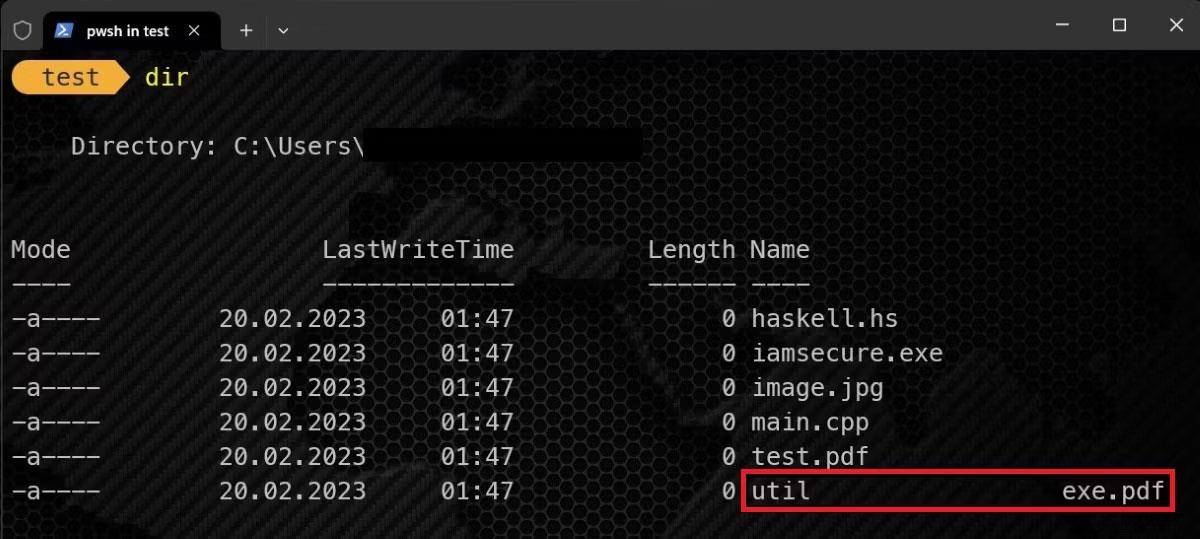

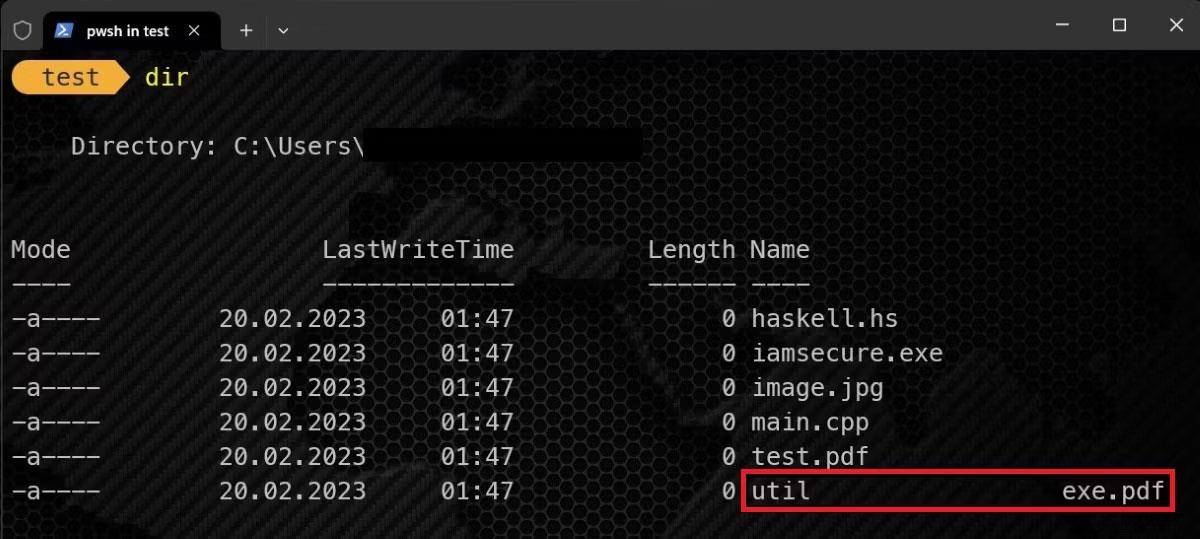

Вы также можете проверить, есть ли вставленные скрытые символы, с помощью командной строки. Для этого просто используйте команду dir следующим образом.

Проверьте файл командой dir

Как вы можете видеть на скриншоте выше, util — странный файл, поэтому у вас должны быть подозрения.

Будьте осторожны перед загрузкой файлов!

Как видите, даже простой PDF-файл может передать ваше устройство в руки злоумышленников. Вот почему вам не следует произвольно загружать каждый файл, который вы видите в Интернете. Независимо от того, насколько безопасными вы их считаете, будьте осторожны!

Перед загрузкой файла вы можете принять некоторые меры предосторожности, например убедиться, что веб-сайт, с которого вы загружаете, заслуживает доверия, и отсканировать файл с помощью онлайн-программы проверки файлов .