Терминал на macOS — удобный инструмент, но им мало кто пользуется. В этой статье вы узнаете, как использовать Терминал в macOS для сканирования локальной сети на предмет устранения неполадок и обслуживания. Терминал macOS работает немного иначе, чем утилита Linux, с несколькими другими флагами. Поэтому не следует полагать, что все навыки работы с Linux-терминалом будут корректно работать на macOS.

Сканировать открытые порты локальной сети с помощью nmap.

Nmap — это инструмент сканирования портов с командной строкой в macOS, но для его использования необходимо сначала установить его.

Установите nmap с помощью Homebrew.

Если у вас установлен Homebrew, выполните приведенную ниже команду, чтобы загрузить и установить nmap и необходимые зависимости.

brew install nmap

Сканировать с помощью nmap

nmap создан для сканирования заданного имени хоста или сетевого адреса и возврата списка открытых портов. nmap — это сокращение от сетевого сопоставителя, но оно больше похоже на сопоставитель портов.

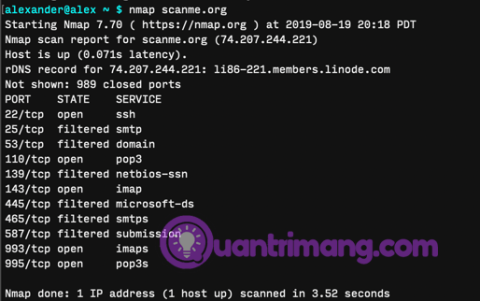

Самый простой способ запустить nmap — использовать указанный IP-адрес или диапазон IP-адресов в качестве цели. Запустите следующую команду с соответствующим IP-адресом для сканирования вашей локальной сети. Здесь эта команда сканирует тестовый сервер nmap на scanme.org.

nmap 74.207.244.221

nmap scanme.org

Чтобы сканировать открытые порты по диапазону IP-адресов, используйте косую черту.

nmap 192.181.0.0/24

Чтобы найти IP-адреса маршрутизаторов и других устройств в сети, запустите arpили ipconfig.

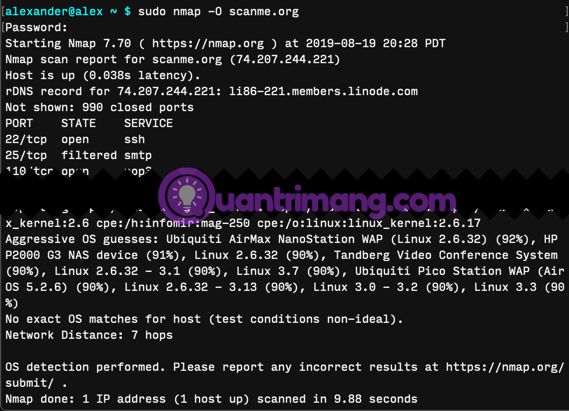

sudo nmap -A scanme.org

Используйте этот флаг -A, чтобы заставить nmap сканировать быстрее и агрессивнее, возвращать больше информации и четко отображать ваше присутствие в журналах сервера. Флаг -Aнеобходимо запускать с помощью sudo.

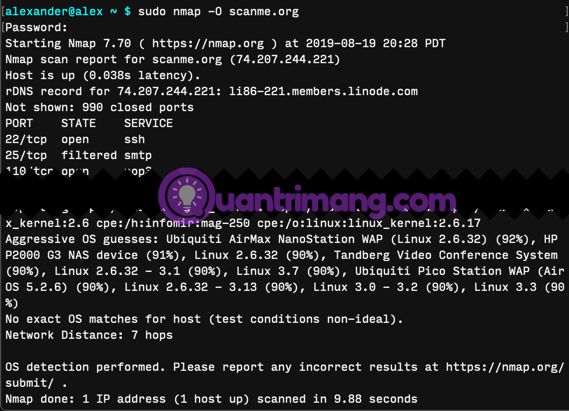

sudo nmap -O scanme.org

Приведенная выше команда сканирует IP-адрес, определенный для операционной системы ( -O).

Если вы хотите запустить nmap немного «украдкой», используйте флаг -sS:

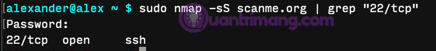

sudo nmap -sS scanme.org

Приведенная выше команда сканирует первую половину, отправляя пакет TCP SYN для проверки открытых портов, но не отвечая пакетом ACK при получении утвердительного ответа. Поэтому удаленный сервер может не регистрировать сканирования.

Флаг -sSи другие переключатели режима сканирования должны запускаться с помощью sudo. Например, переключатель режима -sPбудет сканировать IP-адреса, но не порты, работая так же, как и arp ниже. Вы можете посетить главную страницу nmap, чтобы увидеть больше режимов сканирования.

Чтобы получить более длинные результаты, добавьте теги -vvили -v3включите более длинные уровни журналирования, создавая более длинный и удобочитаемый стандартный вывод, в зависимости от того, что вы ищете, эти флаги помогут вам его найти.

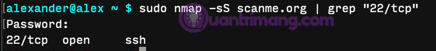

Конечно, вы можете использовать его grepдля поиска конкретных результатов. Если вы хотите найти только порт 22, вы можете запустить следующую команду:

nmap scanme.org | grep "22/tcp"

Приведенная выше команда вернет строку состояния, если порт присутствует, и ничего, если порт отсутствует.

Сканировать активные IP-адреса локальных сетей с помощью arp

arp сканирует локальную сеть на предмет подключенных устройств. Поскольку arp предназначен для создания и редактирования протоколов разрешения адресов, инструментов сетевого сканирования немного. Но он есть на каждом Mac и позволяет быстро получить конкретную информацию.

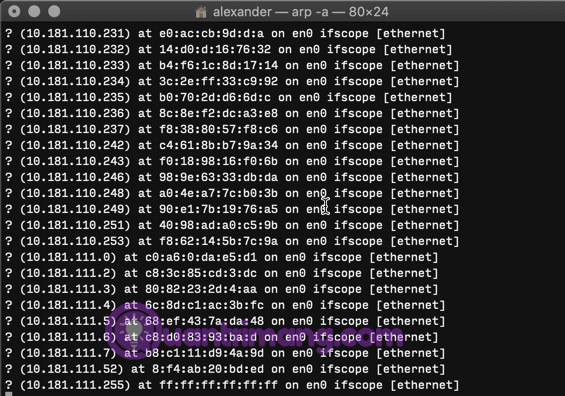

Чтобы просмотреть список всех устройств, подключенных в данный момент к сети, откройте Терминал и запустите:

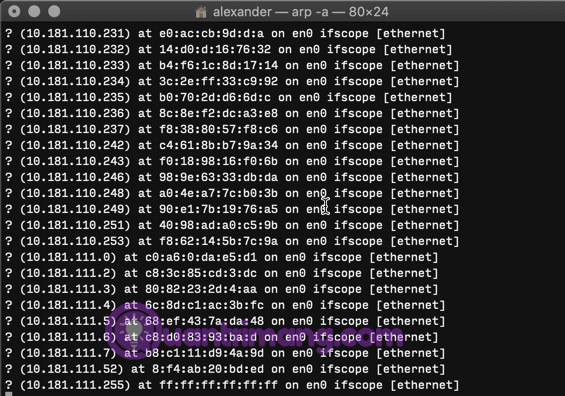

arp -a

Приведенная выше команда возвращает список всех устройств, подключенных к вашей сети, с указанием IP-адресов и MAC-адресов.

arp -a -i en0Запустить получение отчетов можно только с сетевого интерфейса en0.

Самый мощный инструмент для сканирования локальных сетей на macOS — nmap. arp также полезен для проверки связи в сети. Ipconfig может сообщать результаты для определенных интерфейсов, но он более полезен для сообщения информации об интерфейсе, чем для сканирования сети.

Желаю вам успехов!