При запуске Windows 11 Microsoft объявила, что операционная система будет поддерживать только компьютеры с чипами безопасности TPM 2.0. По данным Microsoft, TMP 2.0 является ключевым компонентом обеспечения безопасности с помощью Windows Hello и BitLoker. Это помогает Windows 11 лучше защищать личность и данные пользователей.

Чтобы помочь пользователям и администраторам легко контролировать данные, хранящиеся в TPM, Microsoft добавила инструмент под названием TPM Diagnostics. Это дополнительный инструмент, поэтому для его использования сначала необходимо его установить.

Чтобы установить и использовать диагностику TPM в Windows 11, следуйте этим инструкциям:

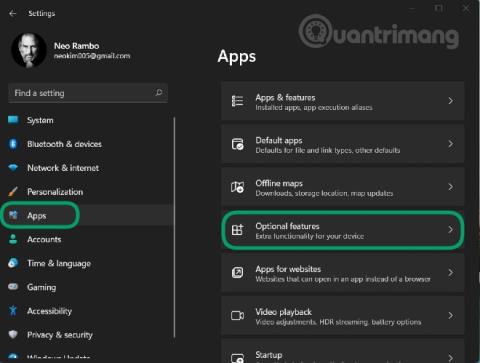

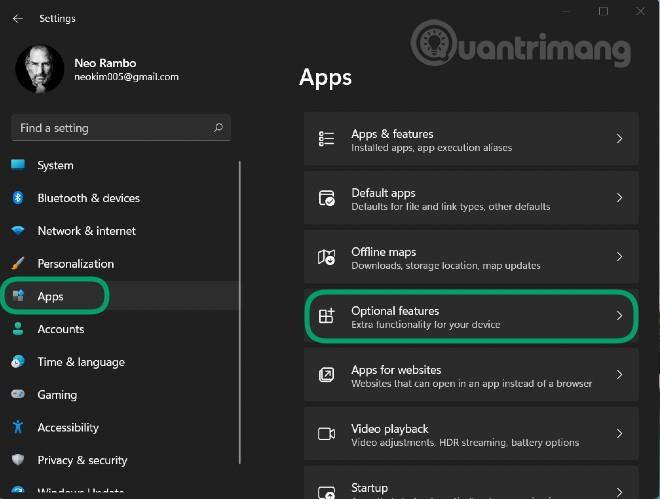

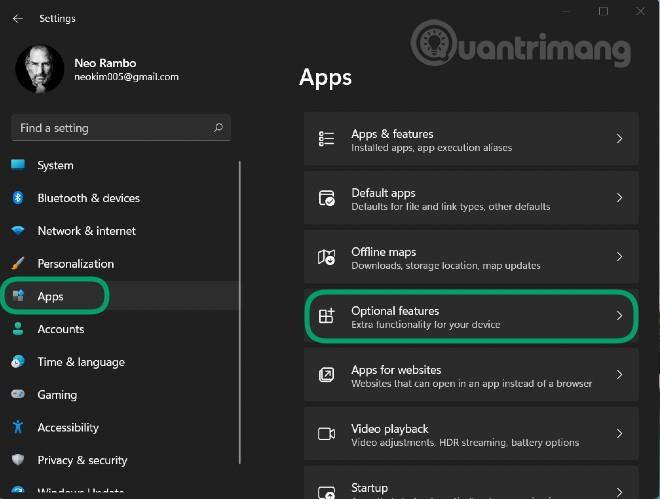

Шаг 1. Нажмите Windows + I , чтобы открыть «Настройки» , затем откройте раздел «Приложения» на левой панели.

Шаг 2. Нажмите «Дополнительные функции».

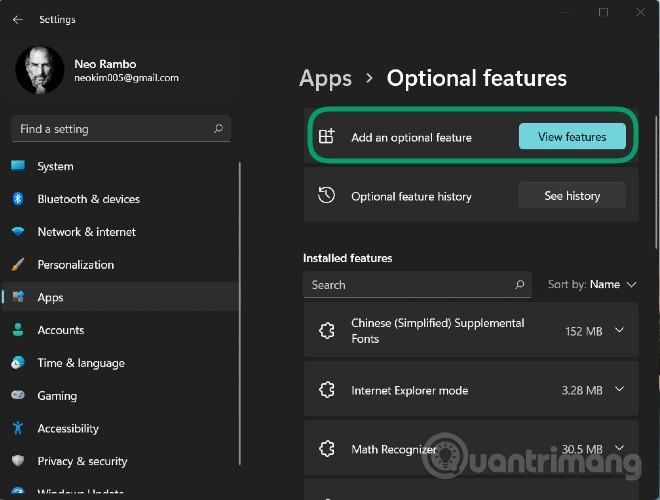

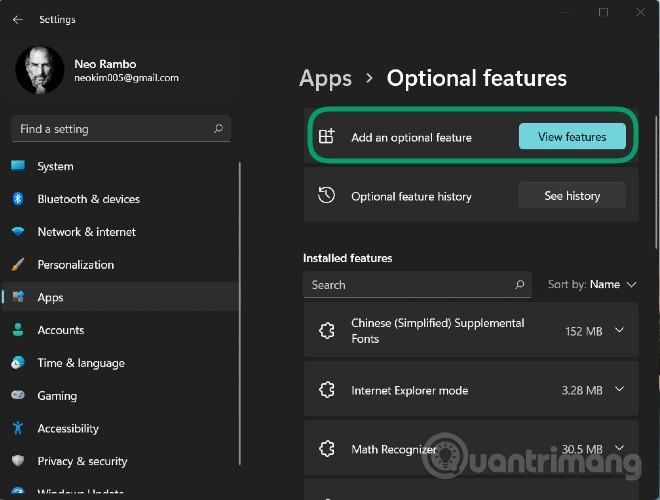

Шаг 3. Нажмите «Просмотреть функции» в разделе «Добавить дополнительную функцию».

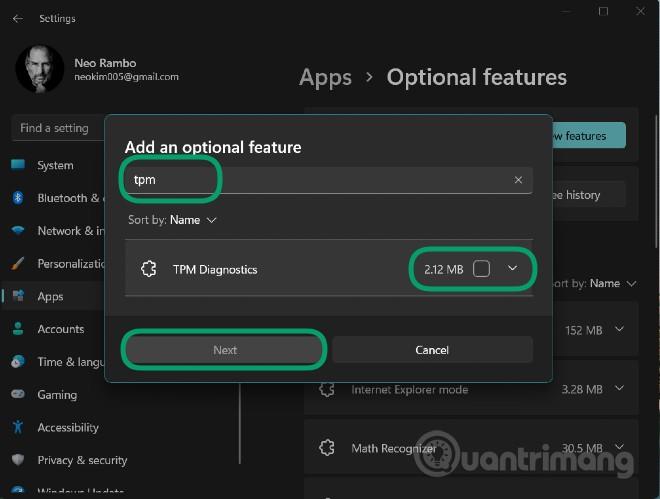

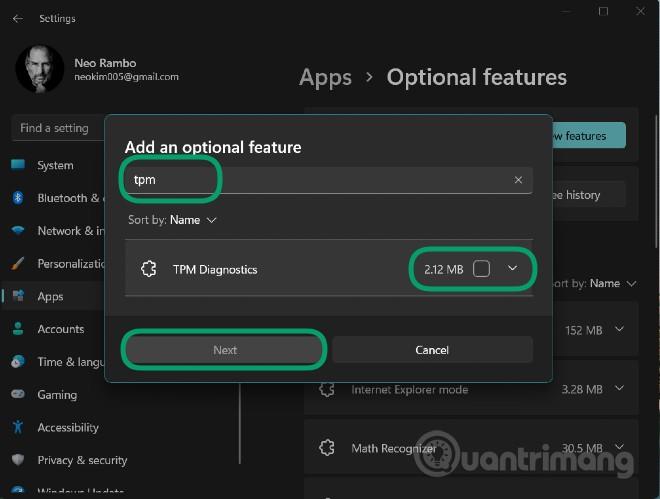

Шаг 4. Введите tpm в поле поиска, затем щелкните рядом с инструментом диагностики TPM, показанным ниже, и нажмите « Далее» > «Установить» , чтобы подтвердить установку.

Шаг 5. Дождавшись установки системы, вы можете использовать диагностику TPM через командное окно терминала Windows (администратора) (новое название командной строки).

Шаг 6. Нажмите Windows + X , чтобы открыть меню «Опытный пользователь» , затем выберите «Терминал Windows (Администратор)».

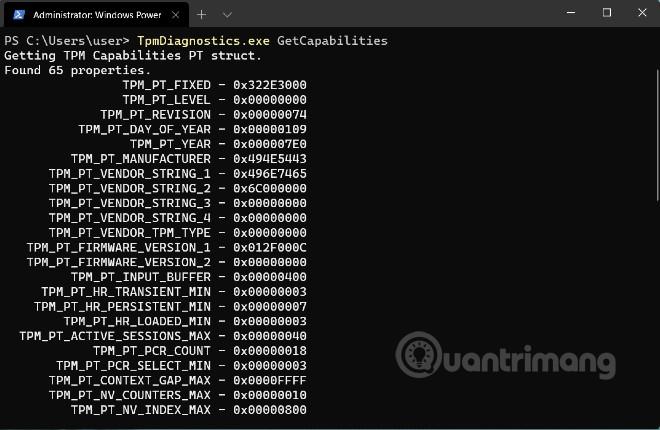

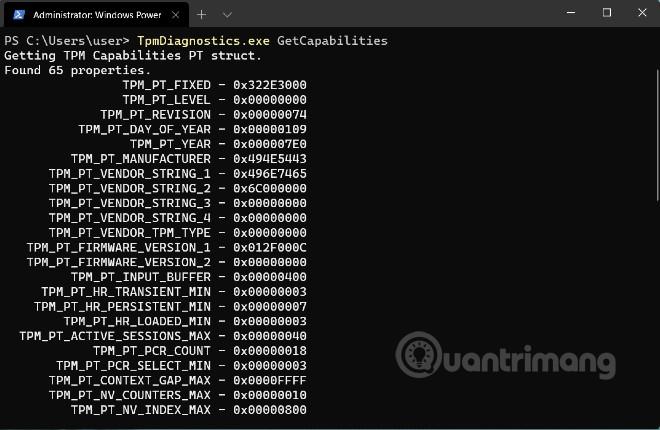

Здесь вы можете ввести команды управления диагностикой TPM. Например, команда TpmDiagnostics.exe GetCapabilities выведет список возможностей и настроек чипа TPM на вашем компьютере, как показано ниже:

Помимо запроса сохраненных ключей безопасности и другой информации, вы также можете использовать диагностику TPM для кодирования/декодирования файлов Base64, шестнадцатеричных и двоичных файлов.

С помощью диагностики TPM вы можете узнать много информации об основном механизме безопасности Windows 11. Однако мы рекомендуем вам не слишком «баловаться» этим инструментом диагностики TPM, если вы его не понимаете. При неправильной настройке вы можете потерять ключи, необходимые для работы на компьютере.

Ниже приведен список всех команд, доступных в средстве диагностики TPM:

Flags:

PrintHelp ( /h -h )

PromptOnExit ( -x /x )

UseECC ( -ecc /ecc )

UseAes256 ( -aes256 /aes256 )

QuietPrint ( -q /q )

PrintVerbosely ( -v /v )

Use the 'help' command to get more information about a command.

Commands:

TpmInfo:

GetLockoutInfo

IsOwned

PlatformType

CheckFIPS

ReadClock

GetDeviceInformation

IfxRsaKeygenVulnerability

GatherLogs [full directory path]

PssPadding

IsReadyInformation

TpmTask:

MaintenanceTaskStatus

ShowTaskStatus

IsEULAAccepted

ProvisionTpm [force clear] [allow PPI prompt]

TpmProvisioning:

PrepareTPM

CanUseLockoutPolicyClear

CanClearByPolicy

AutoProvisioning:

IsAutoProvisioningEnabled

EnableAutoProvisioning

DisableAutoProvisioning [-o]

EK:

EkInfo

ekchain

EkCertStoreRegistry

GetEkCertFromWeb [-ecc] [cert file]

GetEkCertFromNVR [-ecc] [cert file]

GetEkCertFromReg [-ecc] [ output file ]

GetEk [-ecc] [key file]

CheckEkCertState

InstallEkCertFromWeb

InstallEkCertFromNVR

InstallEkCertThroughCoreProv

EKCertificateURL

WindowsAIK:

InstallWindowsAIK [-skipCert]

WinAikPersistedInTpm

UninstallWindowsAIKCert

GetWindowsAIKCert [cert file]

IsWindowsAIKInstalledInNCrypt

EnrollWindowsAIKCert

GetWindowsAIKPlatformClaim ["fresh"] [output file]

OtherKeys:

PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc]

TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ]

EnumerateKeys

NVStorage:

EnumNVIndexes

DefineIndex [index] [size] [attribute flags]

UndefineIndex [index]

ReadNVIndexPublic [index]

WriteNVIndex [index] [data in hex format | -file filename]

ReadNVIndex [index]

NVSummary

NVBootCounter:

CheckBootCounter

ReadBootCounter [/f]

PCRs:

PrintPcrs

PhysicalPresence:

GetPPTransition

GetPPVersionInfo

GetPPResponse

GetPPRequest

TPMCommandsAndResponses:

CommandCode [hex command code]

ResponseCode [hex response code]

Tracing:

EnableDriverTracing

DisableDriverTracing

FormatTrace [etl file] [output json file]

DRTM:

DescribeMle [MLE Binary File]

Misc:

Help [command name]

DecodeBase64File [file to decode from base 64]

EncodeToBase64File [file to encode]

ReadFileAsHex [file to read]

ConvertBinToHex [file to read] [file to write to]

ConvertHexToBin [file to read] [file to write to]

Hash [hex bytes or raw value to hash]

GetCapabilities