Есть ли в вашей локальной сети компьютеры, которым требуется внешний доступ? Использование хоста-бастиона в качестве «привратника» вашей сети может быть хорошим решением.

Что такое хост Бастиона ?

Бастион буквально переводится как укрепленное место. Говоря компьютерным языком, это машина в сети, которая может быть привратником для входящих и исходящих соединений.

Определение в Википедии: Бастионный хост — это компьютер специального назначения в сети, специально разработанный и настроенный для противостояния атакам. На сервере-бастионе обычно размещается только одно приложение, например прокси-сервер , другие службы удалены или ограничены, чтобы минимизировать угрозы для компьютера. Причина, по которой хост-бастион является проводным, заключается в его специальном расположении и назначении, обычно он расположен за пределами брандмауэра или в демилитаризованной зоне (нейтральная сетевая область между внутренней сетью и Интернетом) и часто предполагает доступ из ненадежных сетей или компьютеры.

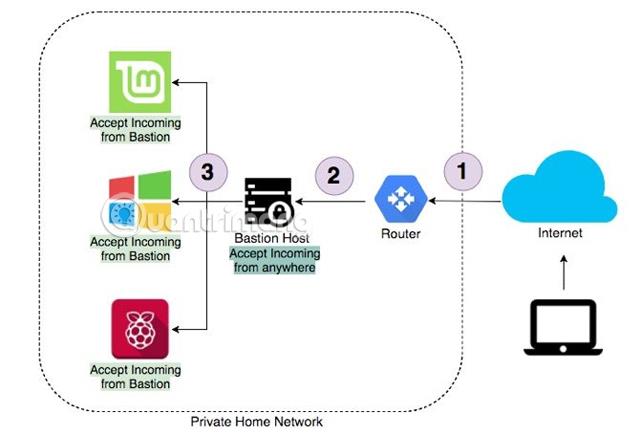

Вы можете настроить хост-бастион как единственную машину, принимающую соединения из Интернета. Затем, в свою очередь, настройте все остальные машины в сети на получение входящих соединений только от этого хоста-бастиона.

Преимущество этой установки — безопасность. Хосты-бастионы могут обеспечить очень строгую безопасность. Это будет первая линия защиты от любых злоумышленников и обеспечит защиту остальных компьютеров. Кроме того, это также упрощает настройку сети. Вместо переадресации портов на маршрутизаторе вам просто нужно перенаправить порт на хост Bation, оттуда вы сможете разветвляться на другие машины, которым необходим доступ к частной сети. Подробности проблемы будут упомянуты в следующем разделе.

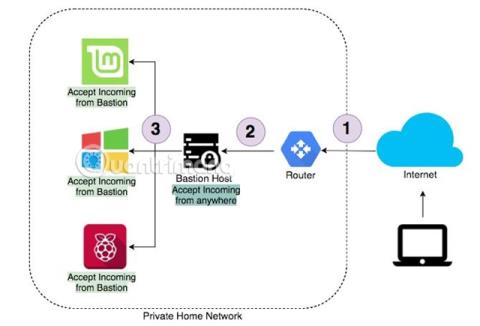

Схема настройки сети

Это пример типичной настройки сети. Если вам необходимо получить доступ к домашней сети извне, вы можете сделать это через Интернет. Маршрутизатор перенаправит это соединение на хост-бастион. После подключения к хосту-бастиону вы можете получить доступ к любому другому компьютеру в сети. Аналогично, не будет прямого доступа из Интернета к машинам, кроме хоста-бастиона.

1. Динамическая система доменных имен ( Динамический DNS )

Наверняка многие задаются вопросом, как получить доступ к роутеру дома через Интернет. Большинство интернет-провайдеров (ISP) назначают пользователям временный IP-адрес, который регулярно меняется. Интернет-провайдеры часто взимают дополнительную плату за статический IP-адрес . Хорошей новостью является то, что современные маршрутизаторы часто имеют в настройках динамическую систему доменных имен.

Система динамических доменных имен обновляет имена хостов новыми IP-адресами через определенные промежутки времени, гарантируя, что пользователи всегда смогут получить доступ к своей домашней сети. Есть много провайдеров, предлагающих вышеуказанную услугу, например Noip.com, у которого даже есть уровень бесплатного пользования. Обратите внимание, что на бесплатном уровне потребуется подтверждение имени сервера каждые 30 дней.

После входа в систему просто создайте имя сервера, которое должно быть уникальным. Если у вас есть маршрутизатор Netgear, они предоставляют бесплатную услугу динамического DNS и не требуют ежемесячного подтверждения.

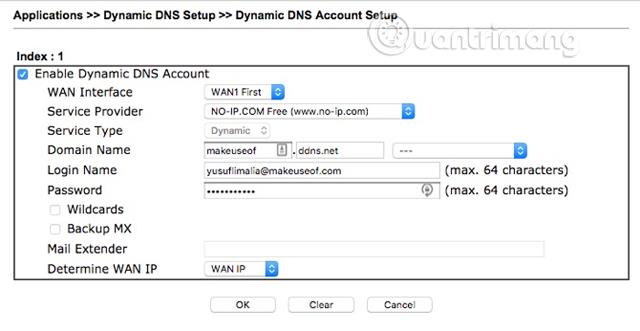

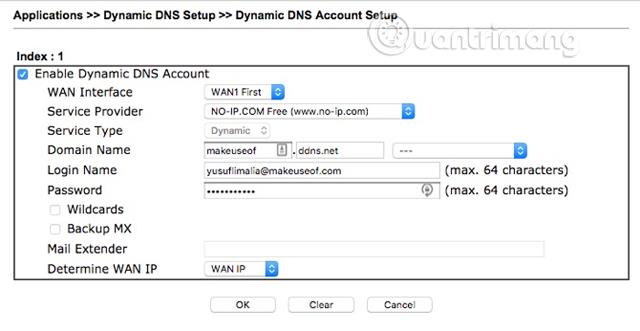

Теперь войдите в свой маршрутизатор и найдите настройки динамического DNS. Различные маршрутизаторы будут иметь разные настройки. Подробную информацию о настройке см. в руководстве пользователя маршрутизатора. Обычно вам необходимо ввести информацию в следующих четырех настройках:

- Поставщик

- Доменное имя (только что созданное имя сервера)

- Имя пользователя (адрес электронной почты, используемый для создания динамического DNS)

- Пароль

Если ваш маршрутизатор не имеет динамических настроек DNS, No-IP предоставляет программное обеспечение, которое можно установить на ваш компьютер. Обратите внимание, что для обновления динамического DNS компьютер всегда должен быть подключен к сети.

2. Переадресация или перенаправление портов

Сегодняшние маршрутизаторы должны знать, куда перенаправлять входящие соединения, на основе номера порта входящего соединения. Пользователям не следует использовать порт SSH по умолчанию , равный 22, поскольку у хакеров есть инструменты, которые могут проверять общие порты и легко получить доступ к вашей домашней сети. Как только они поймут, что маршрутизатор принимает соединения через порт по умолчанию, они начнут отправлять запросы на подключение с общим именем пользователя и паролем.

Хотя выбор случайных портов не решает полностью эту проблему, он может уменьшить количество запросов, поступающих к маршрутизатору. Если ваш маршрутизатор может перенаправлять только один и тот же порт, вам следует настроить хост-бастион на использование аутентификации по ключу SSH, а не по имени пользователя и паролю.

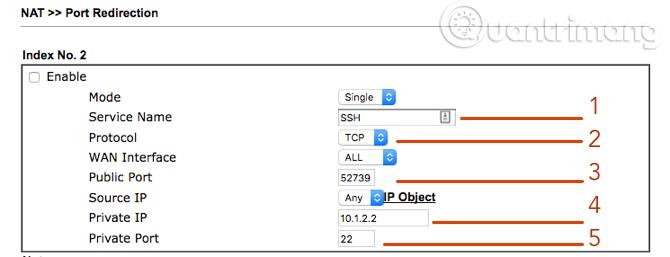

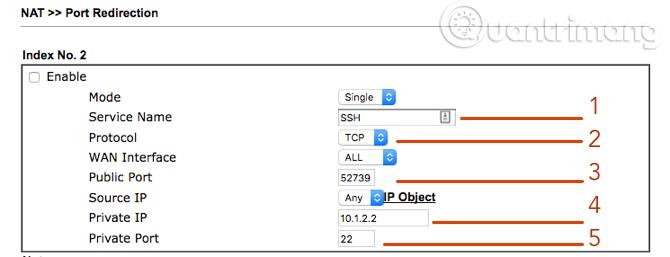

Установите маршрутизатор, как показано ниже:

- Имя службы может быть SSH.

- Протокол (должен быть установлен TCP)

- Публичный порт (должен быть высокий порт, а не 22, используйте 52739)

- Частный IP-адрес (IP-адрес хоста Bastion)

- Частный порт (порт SSH по умолчанию — 22)

Бастион

Единственное, что нужно бастиону — это SSH. Если SSH не был выбран во время установки, просто введите:

sudo apt установить OpenSSH-клиент

sudo apt установить OpenSSH-сервер

После установки SSH обязательно настройте SSH-сервер для аутентификации с использованием ключа вместо пароля. IP-адрес хоста-бастиона совпадает с IP-адресом, установленным в правиле переадресации выше.

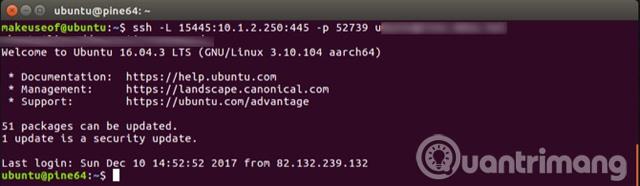

Вы можете провести быстрый тест, чтобы убедиться, что все работает нормально. Для симуляции за пределами домашней сети вы можете использовать свое интеллектуальное устройство в качестве точки доступа с использованием мобильных данных. Откройте окно терминала и введите, заменив его именем пользователя учетной записи на хосте-бастионе и адресом, настроенным на шаге выше:

ssh -p 52739 @

Если все настроено правильно, вы увидите окно терминала хоста бастиона.

3. Создать туннель

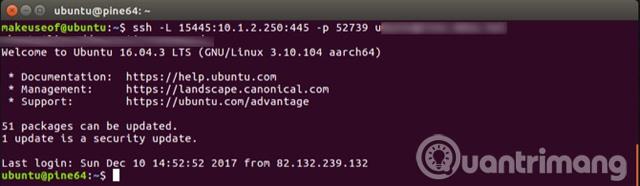

Вы создаете туннель через SSH. Например, если вы хотите получить доступ к общему ресурсу SMB в домашней сети из Интернета, подключитесь к хосту-бастиону и откройте туннель к общему ресурсу SMB, выполнив следующую команду:

ssh -L 15445::445 -p 52739 @

Например, приведенная выше команда будет работать

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]

Приведенная выше команда подключается к учетной записи на вашем сервере через внешний SSH-порт маршрутизатора 52739. Любой трафик, отправленный на порт 15445 (произвольный порт), будет отправлен через туннель, а затем перенаправлен на компьютер с IP-адресом 10.1.2.250 и портом SMB 445. .

Вы также можете анонимизировать всю команду, набрав:

alias sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]'

После подключения вы можете получить доступ к общему ресурсу SMB по адресу:

smb://localhost:15445

Это означает, что вы сможете просматривать локальный общий ресурс из Интернета, как если бы вы находились в локальной сети.

Желаю вам успехов!

Узнать больше: