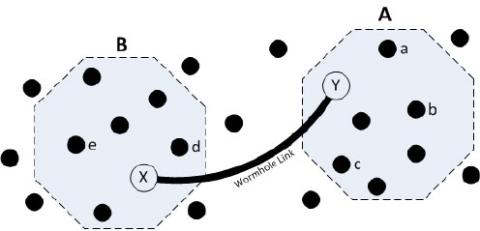

Атака «червоточины» — это тип атаки сетевого уровня, осуществляемой с использованием нескольких вредоносных узлов. Узлы, используемые для этой атаки, превосходят обычные узлы и способны устанавливать лучшие каналы связи на больших расстояниях.

Идея этой атаки заключается в пересылке данных от скомпрометированного узла к другому злонамеренному узлу на другом конце сети через туннель. Таким образом, другие узлы в WSN могут быть обмануты, заставив их поверить, что они находятся ближе к другим узлам, чем они есть на самом деле, что может вызвать проблемы в алгоритме маршрутизации.

Кроме того, скомпрометированные узлы могут перехватывать пакеты данных. Атаки червоточины также можно комбинировать с атаками воронки, чтобы сделать ее более эффективной.

Типы атак червоточин

Атака червоточины — это тип атаки сетевого уровня, осуществляемой с использованием нескольких вредоносных узлов.

Атаки червоточин можно разделить на три основные категории:

1. Атака открытой червоточины

В этом случае пакеты данных сначала отправляются от источника в червоточину, которая перенаправляет их в другую червоточину, а затем в пункт назначения. Другие узлы сети игнорируются и не используются для передачи данных.

2. Атака полуоткрытой червоточины

В этом случае пакеты данных отправляются от источника в червоточину, которая передает их непосредственно к месту назначения.

3. Атака закрытой червоточины

В этом случае пакеты данных передаются напрямую от источника к месту назначения за один переход, что делает их несанкционированными соседями.

Как бороться с атаками червоточин?

Некоторые контрмеры против атак червоточин:

Существует несколько мер противодействия атакам червоточин.

1. Модель сторожевого таймера

Согласно модели Watchdog, если некоторая информация передается от одного узла к другому через средний узел, отправляющий узел проверит средний узел. Если узел посередине не отправляет пакет данных в течение установленного срока, он объявляется подделанным и создается новый путь к узлу назначения.

Хотя в этом методе узел Watchdog не всегда точен в обнаружении червоточин и его легко обмануть, если сочетать атаку Wormhole с атакой Selective Forwarding . Вероятность неверных предупреждений здесь также достаточно высока.

2. Техника Дельфи

В этом методе рассчитывается задержка на переход в WSN и понятно, что туннель будет длиннее обычного пути. Следовательно, если задержка на каждом переходе любого пути значительно превышает среднее значение, сеть считается атакованной. Этот метод не очень успешен, если в WSN большое количество червоточин, поскольку с увеличением червоточин средняя задержка на переход существенно возрастает.

3. Гибридная технология, устойчивая к червоточинам.

Эта модель представляет собой комбинацию методов Watchdog и Delphi и преодолевает их ограничения. Этот метод отслеживает как потерю данных, так и задержку на каждый переход и предназначен для обнаружения всех типов червоточин.

4. Изучите отдельный алгоритм маршрута.

Этот алгоритм обнаруживает разные пути между двумя узлами для выявления атаки «червоточины». Он находит всех одно- и двухпереходных соседей, а также большинство маршрутов между узлами. Следовательно, можно легко проверить, правильно ли утверждение узла о том, что он является кратчайшим путем к месту назначения.

5. Пакетный поводок

Пакетные привязки предотвращают передачу пакетов на большие расстояния. Они также делятся на:

(i) Географическая привязка — гарантирует, что данные не могут быть переданы за пределы определенного расстояния за один переход.

(ii) Временная привязка . Установите ограничение на общее расстояние, на которое пакет данных может пройти даже при наличии нескольких прыжков.