В этом типе атаки с выборочной пересылкой злонамеренные узлы отклоняют запросы на передачу определенных информационных пакетов и гарантируют, что они не будут пересылаться дальше. Злоумышленник может выборочно или случайно отбросить пакеты и попытаться увеличить скорость потери пакетов в сети.

2 способа атаковать выборочную пересылку

Два способа, которыми злоумышленники могут атаковать сети:

Аутентификация авторизованных сенсорных узлов может быть скомпрометирована, или злоумышленники могут украсть некоторые ключи или информацию с узлов и атаковать всю сеть. Обнаружить такую атаку очень сложно.

Делается это путем перекрытия пути маршрутизации между законными узлами.

Атака с выборочной пересылкой

Типы атак выборочной пересылки

Существует множество типов атак с выборочной пересылкой:

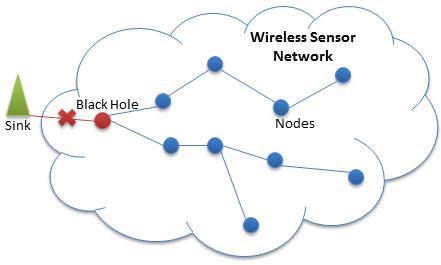

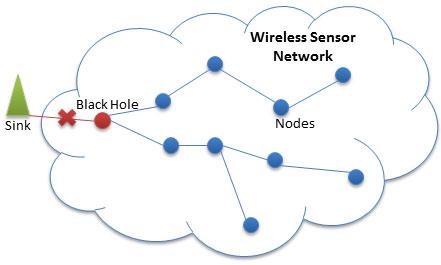

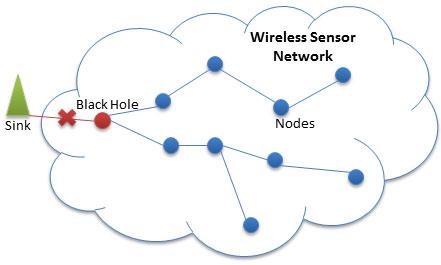

- Вредоносный узел запрещает поток информации от авторизованных узлов к базовой станции, что приводит к DoS-атаке , которую можно преобразовать в атаку «черная дыра», атакуя всю сеть и ограничивая. Регулировать поток информации от каждого узла к сток (узел, отвечающий за взаимодействие с сенсорными узлами).

- Неавторизованные узлы игнорируют информационные ретрансляторы и удаляют их случайным образом. Вместо этого неавторизованные узлы отправляют свои собственные информационные пакеты другим узлам. Один из таких типов атак называется «Пренебрежение и жадность» .

— Другая форма этой атаки — когда неавторизованные узлы задерживают проходящие через них сообщения, чтобы исказить данные маршрутизации между узлами.

— Последний тип — атака «Слепое письмо» . Когда пакет пересылается с легитимного узла на злонамеренный узел, он гарантирует легитимному узлу, что информация будет перенаправлена на следующий узел, и в конечном итоге отбрасывает пакет без обнаружения. Эта форма может атаковать различные протоколы многопрыжковой маршрутизации, такие как географическая маршрутизация, маяк TinyOS и т. д.

Обнаружение и предотвращение атак с выборочной пересылкой

Обнаружение и предотвращение классифицируются на основе планов выполнения или на основе планов защиты:

I. По характеру плана реализации он разделен на 2 небольшие части: централизованную и распределенную.

В централизованных схемах за обнаружение и предотвращение этой атаки отвечает головной или приемник сенсорных узлов. В распределенных схемах за предотвращение такой атаки отвечают как базовая станция, так и глава кластера.

II. В зависимости от плана защиты они делятся на следующие две части: Обнаружение и предотвращение.

Схемы предотвращения не способны обнаруживать атаки или неисправные узлы; вместо этого они игнорируют неисправные узлы и удаляют их из сети. Тип обнаружения достаточен для обнаружения атак или неисправных узлов, или даже того и другого.

Как защититься от атак выборочной пересылки

Существуют различные схемы противодействия таким атакам:

- Схема безопасности обнаруживает атаку и повышает уровень оповещения, используя многоскачковое подтверждение от разных сенсорных узлов в сети. В этой схеме как исходные узлы, так и базовые станции могут обнаружить атаку и принять соответствующие решения, даже если один из них скомпрометирован.

Это соответствует распределенному подходу и может обнаружить, пытается ли какой-либо злонамеренный узел отбросить пакет вместо того, чтобы пересылать его следующему узлу. Утверждается, что точность этого метода при обнаружении атак с выборочной пересылкой составляет до 95%.

- Система обнаружения вторжений (IDS) может обнаруживать любые уязвимости, которыми пользуются злоумышленники, и предупреждать сеть о связанных с ними вредоносных узлах. Системы IDS разработаны на основе возможностей обнаружения, основанных на технических спецификациях.

Этот метод использует подход Watchdog, при котором соседние узлы могут отслеживать действия узла и видеть, действительно ли он пересылает пакеты другим узлам. Если он игнорирует фактический пакет, счетчик увеличивается и генерируется предупреждение, когда это значение достигает определенного предела. Если несколько сторожевых узлов генерируют сигнал тревоги, базовая станция будет уведомлена, а скомпрометированный узел будет удален.

— Распределенная схема предотвращения, использующая многошаговое подтверждение для защиты от атак с выборочной пересылкой. В этой схеме предполагается, что все узлы датчиков знают свое местоположение и что количество вышедших из строя узлов и уровень мощности сети известны или оценены.

Все передачи данных осуществляются с помощью недетерминированной логики, которая учитывает ограничения мощности и наличие неисправных узлов. В случаях, когда протокол многопутевой маршрутизации не может предоставить информацию аутентификации, используется метод ограничения распространения.

- В другом плане используется топология шестиугольной сетки. Алгоритмы маршрутизации применяются для поиска наилучшего пути передачи пакетов. Узлы рядом с маршрутом маршрутизации проверяют передачи соседних узлов, определяют местоположение злоумышленника и повторно отправляют эти отброшенные пакеты туда, где они считаются достижимыми.

Этот метод наглядно демонстрирует атаку с выборочной пересылкой, которая, в свою очередь, предупреждает соседние узлы о местонахождении злоумышленника и обходит узел злоумышленника при пересылке других сообщений. Этот метод обеспечивает аутентичную доставку данных, потребляя при этом меньше энергии и места.